Специалисты Службы реагирования на компьютерные инциденты KZ-CERT в ходе мониторинга угроз информационной безопасности выявили ботнет «Hajime» (в переводе с японского «начало»), который активизировался в Казнете.

Первые факты присутствия ботнета в Казахстане были обнаружены в ходе анализа трафика сети в ноябре 2018 года.

Ботнет «играет в прятки» со специалистами по ИБ с 10 января: на тот момент сеть Hide and Seek состояла всего из 12 устройств. Большая их часть являлась IP-камерами, произведенными корейской компанией Focus H&S, и их IP-адреса были прописаны в коде явным образом.

После ботнет «спрятался» и обнаружил себя только 20 января, но в его составе оказались уже 14 тысяч зараженных устройств.

После чего ботнет продолжил свое активное распространение и успел заразить порядка 90 тысяч уникальных девайсов.

В апреле, появилась его новая версия. В настоящее время ботнет осуществляет массовое сканирование сети с целью поиска уязвимых роутеров с открытыми портами. Атаки Hajime по большей части были нацелены на цифровые видеомагнитофоны, веб-камеры и роутеры.

Следует заметить, что предназначение крупного ботнета Hajime по-прежнему остается для ИБ-экспертов загадкой. Зараженные устройства не используются для DDoS-атак, проксирования трафика или иных целей, лишь для заражения себе подобных. Напомню, что в 2017 году специалисты предполагали, что за Hajime могут стоять неизвестные white hat’ы, которые таким образом борются с Mirai и другими IoT-угрозами.

Согласно исследованию «Лаборатории Касперского», ботнет в основном заражал устройства из Вьетнама (20%), Тайваня (13%) и Бразилии (9%).

При этом Hajime «сознательно» избегал частные сети (в том числе сети Министерства обороны США, компаний Hewlett-Packard, General Electric и других).

«Самая большая интрига Hajime – это его цель. Ботнет быстро растет, а для чего до сих пор неизвестно. Мы не заметили присутствия Hajime в каких-либо атаках или другой вредоносной активности. Тем не менее не стоит недооценивать угрозу. Мы рекомендуем всем владельцам устройств Интернета вещей сменить пароли на гаджетах, при этом выбирать сложные комбинации, которые нелегко угадать, а также по возможности обновить ПО от производителя», – отметил Константин Зыков, старший аналитик «Лаборатории Касперского».

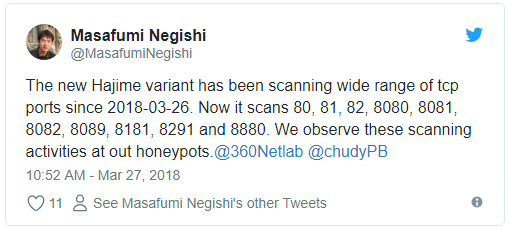

«Новый образец Hajime с 26 марта сканирует большой диапазон tcp-портов. Среди сканируемых портов: 80, 81, 82, 8080, 8081, 8082, 8089, 8181, 8291 и 8880. Нам удалось зафиксировать эту активность благодаря нашим ханипотам (honeypots)», — пишет господин Негиши.

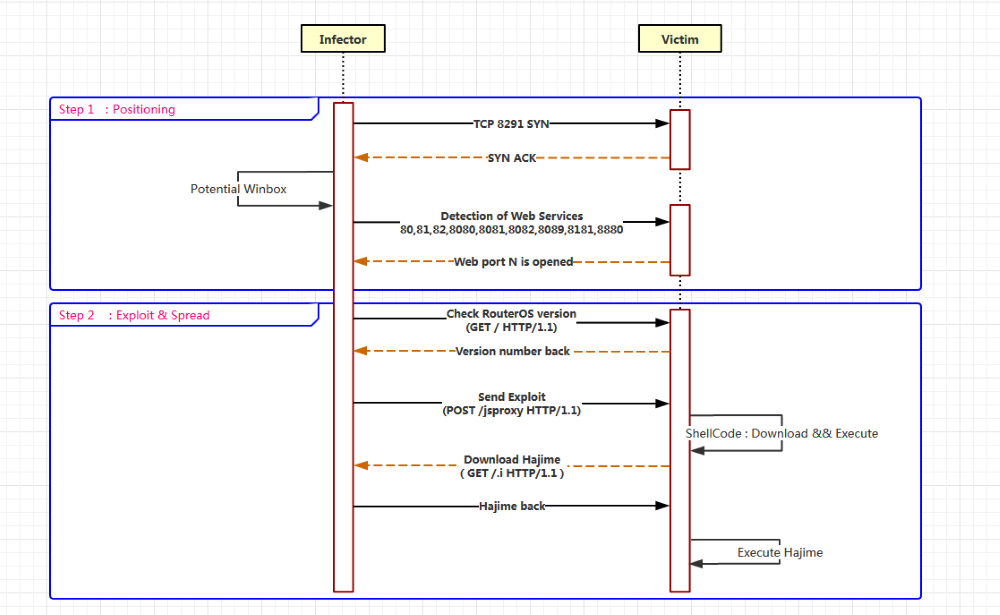

Механизм заражения в этой кампании следующий — Hajime сканируют случайные IP-адреса по порту 8291, целью этого является обнаружение уязвимого устройства MikroTik.

Как только вредонос находит такое устройство, он пытается заразить его, используя общедоступный пакет эксплойтов, который отправляется на один из портов: 80, 81, 82, 8080, 8081, 8082, 8089, 8181 и 8880.

После успешного заражения зараженное устройство также начинает сканирование, чтобы заразить другие маршрутизаторы MikroTik.

Сейчас же «Hajime» использует готовую последовательность команд, которые сканируют диапазон IP-узлов и посылают запрос по открытому порту 7547.

При успешной атаке на устройство в фоновом режиме внедряется 86 016 байтный ELF файл, который устанавливает соединение с командным центром.

Уязвимость в устройствах позволяет злоумышленнику выполнить произвольный код, результат которого может привести к утечке информации и потере данных.

Этот ботнет захватил в мире уже 300 тысяч IoT-устройств с помощью брутфорс-атак.

Специалисты KZ-CERT дали несколько рекомендаций пользователям:

— Обновить версию прошивки роутера до стабильной

— Сменить пароль от учетной записи администратора роутера

— Закрыть открытые, не использующиеся порты устройства

— Проверить загруженность центрального процессора

— Обновить базы данных программ для обнаружения вредоносного программного обеспечения и просканировать устройство.

От нас хотим отметить, что необходимы регулярные процедуры для отслеживания деградаций производительности всех серверов и сетевых устройств для оперативного реагирования на анамалии, на регулярной основе, ни смотря ни на какие бюрократические издевки и сокращения бюджетов, штата сотрудников — обновлять на регулярной основе все вверенные программные и аппаратные средства.