В целях общего самообразования и недопущения утечек Ваших данных, просим Вас уделить пару минут и распостранить данную информацию сделанную с душой.

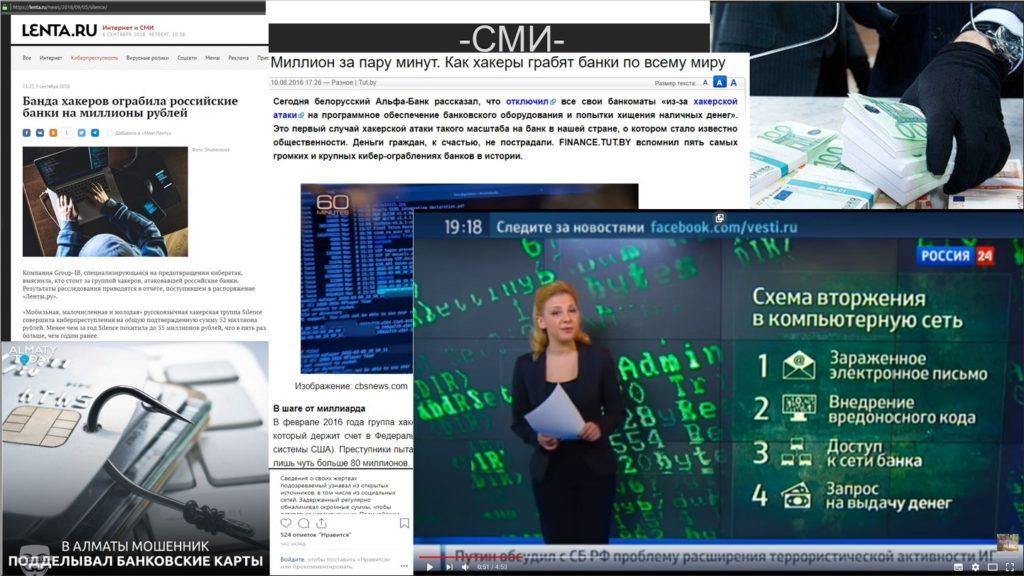

Неоднократно в различных средствах массовой информации и специализированных сервисах упоминают о растущих фишинг-атаках и о том, как люди ведутся на это каждый раз как в первый раз. В быстро растущем мире, с появлением все более безопасных технических средств средств, очень большой вехой в безопасности многих организаций является по прежнему человек, который по незнанию может быть причиной вреда не только себе но и места где он работает или проводит досуг.

Сегодня речь пойдёт об особом способе мошенничества который называется ФИШИНГ

«Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам, паролям, привилегиям»

© Википедия

Фишинг-атаки можно назвать преступлением XXI века

Средства массовой информации ежедневно публикуют списки организаций, чьи клиенты подверглись фишинговым атакам.

Средства phishing-мошенничества с каждым днем продолжают расти не только количественно, но и качественно.

В то время как спам только отвлекает получателей, фишинг зачастую ведет к реальным финансовым потерям.

Как это работает

Я не случайно выбрал в качестве примера картинку со всем известным котиком.

Это один из примеров манипулирования человеческим сознанием, апеллирование к жалости.

Методы которые используют злоумышленники, из области практической психологии и относятся к

Социальной Инженерии (СИ).

Играя на эмоциях, чувствах, страхах и рефлексах людей злоумышленники получают доступ к интересующей их информации.

Наглядно видно как очень милый котик в инверсии цвета становится совсем не таким каким нам казался изначально.

Все эти методы используются злоумышленниками при создании фишинговых почтовых сообщений.

Методы

Есть масса способов сыграть на доверии людей

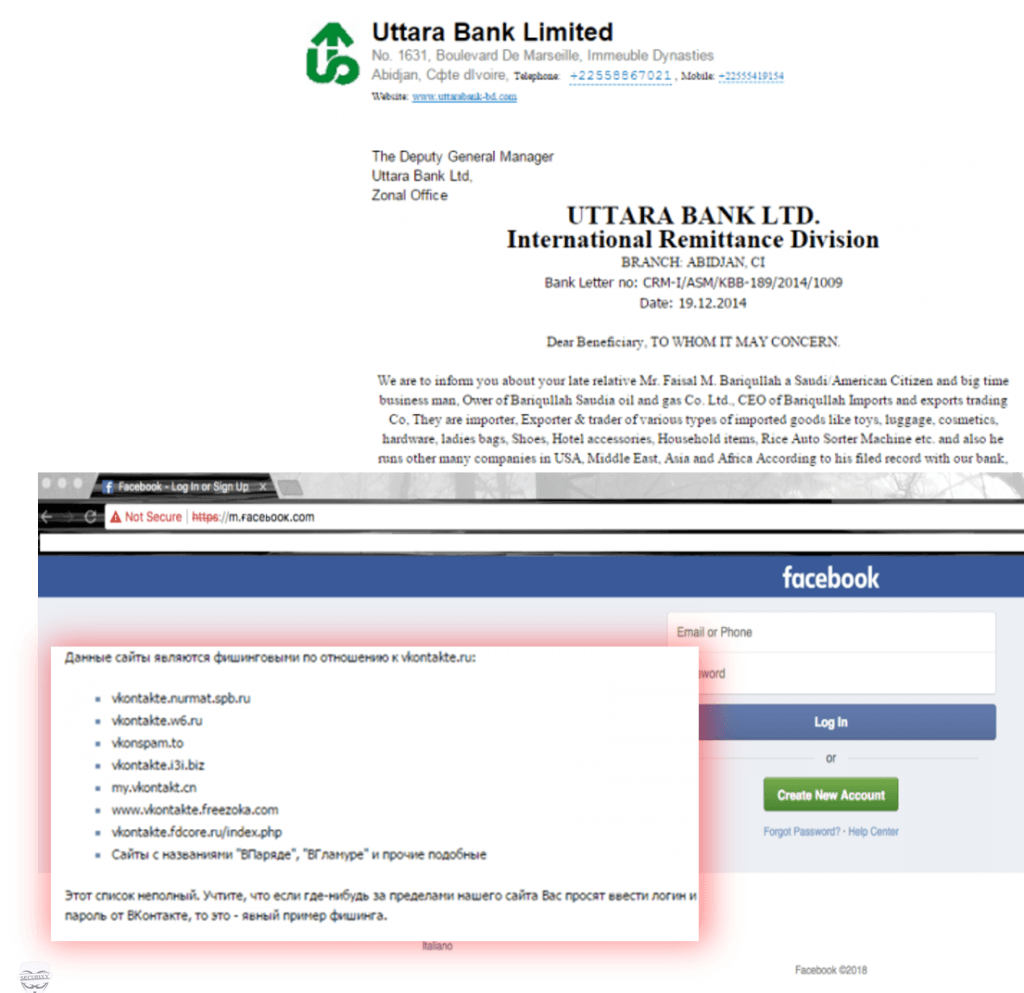

- Обещание быстрого обогащения — самый простой и эффективный способ заполучить массу жертв. Например, можно заманить обещанием или невероятно выгодным предложением. Также можно сыграть на ажиотаже, возникшем вокруг какой-то темы.

- Массовая рассылка. Отправка писем от имени якобы известного Банка или крупного сервиса, с просьбой отправить в ответ ваши данные, т.к. это необходимо например для проверки безопасности (в основном такие запросы очень правдоподобны и доверчивые пользователи отправляют свои данные не задумываясь).

- Подделка сайта оригинала . Обычно для фишинга подделывается единственная страница — страница ввода логина и пароля. Кстати, в данном случае определить то, что вы подверглись фишинг атаке можно по тому, что после ввода вами логина и пароля выдается сообщение о неверном пароле и/или переадресация на сайт оригинала. Если Вы используете тот же пароль, что введенные данные автоматически направляются злоумышленникам и не удивляйтесь о получении писем о смене пароля на иных сервисах. Из 600 миллионов зафиксированных Лабораторией Касперского попыток входа на фишинговые сайты 132 миллиона или 22% — поддельные страницы Facebook.

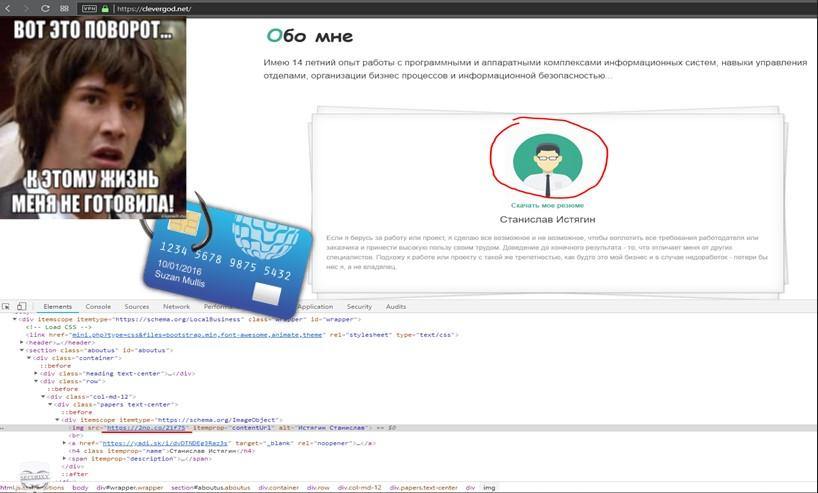

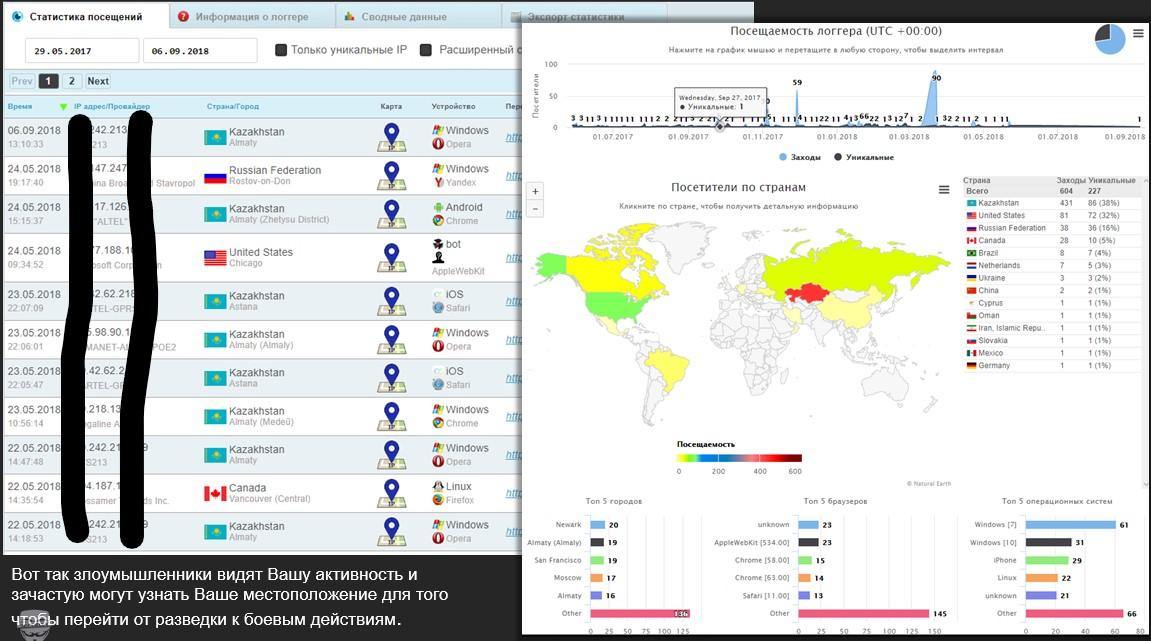

Мало кто знает, что присланное в электронном письме изображение телом письма или вложением зачастую несет в себе угрозу раскрытия личности или ip-адреса жертвы.

Именно по этой причине большинством онлайн сервисов предоставляющих услуги почтовых серверов изображения по умолчанию блокируются.

В качестве эксперимента я решил понаблюдать за этим, так же как это делают «черношляпники».

Цели и задачи злоумышленников

Целевая деятельность:

- Хищение данных

- Порча данных/инфраструктуры

- Проникновение в локальную сеть

- Деградация производительности

- Отказ в обслуживании

- Недобросовестная конкуренция

- Хулиганство

- Удар по репутации

Непосредственные задачи:

- Найти уязвимость

- Эксплуатировать уязвимость

- Произвести анализ структуры атакуемой среды

- Выполнить задачу

- Замести следы (либо не оставлять их)

- Автоматизировать последующие проникновения

При атаке на пользователей электронной почты у злоумышленников сейчас две основных цели:

- узнать Ваш пароль от почты/интернет-банкинга/пин-код/PAN/CVV

- попытаться заставить скачать некий файл, перейдя по ссылке

Рядовой пользователь не всегда может заметить в чем различие:

между google.com/index.php и google.com.indexphp.cc

Основное, что я хочу донести — не нужно слепо следовать каким-то указаниям в почте, особенно тем, которые побуждают выполнять некие действия здесь и сейчас, иначе случится нечто непредвиденное о чем Вы можете пожалеть.

Для преступников это по-настоящему прибыльно

Инструменты существуют и сравнительно легко доступны, охват чрезвычайно широк, в том числе и в социальных сетях (помните — 600 миллионов переходов!), большинство действий фишеров полностью автоматизировано.

Поэтому, даже при небольшом проценте попавшихся, мошенники могут вполне прилично зарабатывать.

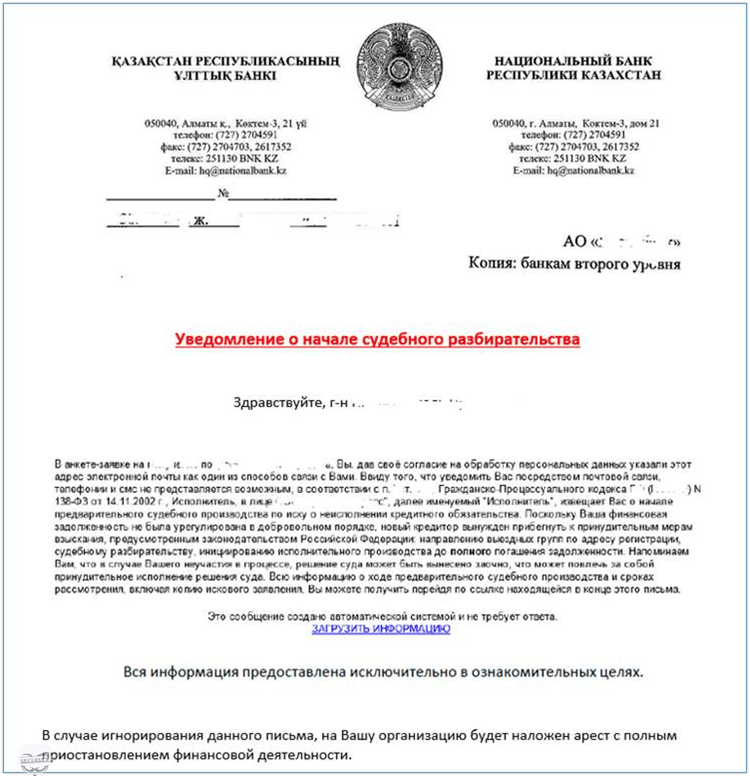

Вот реальный пример фишинга, на который попадаются сотрудники не только финансовых учреждений, но и рядовые пользователи, которые осуществляют переходы по предоставленной ссылке в документе.

Пользуясь текущей экономической обстановкой и страхами людей, злоумышленники рассылают письма, имитирующие уведомления от платежных систем и органов судебной или исполнительной власти:

Письмо(например якобы от Нац. Банка), содержащее инструкции для «подтверждения» данных о компании

Перейдя по ссылке, интернет браузер автоматически загружает или предлагает загрузить PDF или WORD файл, открыв который пользователь даже не заметит как на его устройство внедрится скрытый троян, который обойдет большинство средств обнаружения вирусной активности, в том числе так называемые «Песочницы» и полностью избавиться от подобного зловреда будет очень проблематично.

Новые вирусы появляются каждый день, и мы регулярно сталкиваемся с случаями, когда только 1 из 58 антивирусов распознает вредоносное вложение в письме, а зачастую антивирусные сигнатуры выходят позже появления реальных рассылок.

В реальной жизни, это выглядит так: Пользователь не заметив подозрений в получившем письме, либо без задней мысли переходит по ссылке. либо сразу же открывает вложение. ИТ отдел видит вирусную активность, если она есть и обращается в подразделение ИБ. После анализа и разбора инцидента удалось определить, что данная активность связана c фактом открытия вложения po aue34300.doc в письме от [email protected]. С виду легитимный DOC-файл содержал целое семейство эксплоитов и троянов.

Зачастую антивирусные вендоры реагируют очень оперативно, но все же нельзя полностью полагаться на антивирусы.

По мере популяризации и доступности инструментов для анализа и проникновения, повышения квалификации студентов и школьников — растет спрос на квалицированных системных инженеров в области информационной безопасности (этичных хакеров), а в первую очередь на опытных практикующих хакеров, способных не только нанести вред бизнесу, но и выудить необходимую информацию с целью выгодной реализации.

К сожалению тенденция владения знаниями по защите информации в нашей стране не столь велика из-за значительной разницы в доходах защищающих инженеров и злоумышленников.

Общайте внимание на отправителя, никогда не открывайте ссылки кликом мыши. Пользуйтесь сервисом для анализа ссылок или открывайте ссылки в режиме инкогнито в браузере (ctrl+shift+N) предварительно скопировав ссылку. Внимательной анализируйте состав письма. Для пущей уверенности проверьте адрес отправителя в поисковых системах. Не видитесь на скидки, бонусы и другую «халяву».

Для примера можете прочесть статью про то, как мошенники играют на нашем желании дешевле купить https://securixy.kz/news/kanun-ng-ili-prazdnichnyj-shoping-i-posledstvija

А так же недавном эксперименте КНБ и Министрерстве оборонной и аэрокосмоческой деятельности над госслужащими, которые в подавляющем большинстве клюнули на письмо о повышении заработной платы и перешли по ссылке.

«Запудрить мозги казахстанским госслужащим хакеры могут с легкостью. Это доказывают эксперименты КНБ и Министерства оборонной и аэрокосмической промышленности. Оказалось, что клерки среднего звена — самое слабое звено в информационной безопасности страны.

Результаты учебных кибератак вице-министр оборонной и аэрокосмической промышленности Казахстана Тимур ШАЙМЕРГЕНОВ (на верхнем снимке) представил в среду на встрече с сенаторами из комитета по международным отношениям, обороне и безопасности по концепции “Киберщит Казахстана”.По его словам, недавно отечественным чиновникам разослали так называемые фишинговые письма (мошеннические рассылки), в которых содержалась фейковая информация о повышении зарплаты. Письма были созданы на поддельных ресурсах, которые любят использовать хакеры для получения персональных данных или данных карточек пользователей. И в первый же день доверчивые госслужащие открыли шесть тысяч писем! На следующий день всем было выслано сообщение, что не стоит открывать сомнительные письма и необходимо быть внимательными. На второй день уровень (кибербезграмотности. — Т. Г.) упал на 60 процентов. Но в целом был выявлен низкий уровень осведомленности госаппарата на предмет кибератак и определена необходимость обучения работников госаппарата, — подчеркнул Шаймергенов.В свою очередь и в КНБ привели пример небрежности госслужащих в компьютерной гигиене. Спецслужбы всего лишь сыграли на человеческих слабостях: Безалаберность наших госслужащих, причем ответственных работников, встречается на каждом шагу. В 2017 году на выставке EXPO мое подразделение отвечало за информационную безопасность. Сколько мы учили наших госслужащих, сколько им объясняли, сколько проводили курсов! За три дня до начала EXPO мы устроили фишинговую атаку. Всем мужчинам направили предложение по дисконту на бензин, женщинам — по дисконту на косметику. Через полчаса вся инфраструктура EXPO была в моем полном распоряжении, и я мог делать что угодно и как угодно! — заявил сенаторам начальник департамента КНБ РК Сергей ЖУРАВЛЕВ.

Он добавил, что Казахстан является объектом пристального внимания разведывательно-подрывной деятельности иностранных спецслужб. Но называть, какие страны скрываются за атаками, он не стал, отметив, что на определение источника киберштурмов уходит до года, и за это время хакеры меняют свою локацию. Даже организаторы самой крупной в истории казахстанских госорганов DDOS-атаки на сайт электронных дневников “Кунделик”, которая длилась четыре дня в начале октября, каэнбэшниками все еще не обнаружены. Уже в кулуарах газета “Время” поинтересовалась, ожидают ли спецслужбы целенаправленные атаки на страну к Дню независимости и к Новому году. Мы готовы к ним! — кратко заявил Журавлев, добавив, что взломщики всегда активизируются ближе к праздникам. Эти эксперименты показали, что казахстанские госслужащие теряют голову при получении писем на тему “зарплата”, “премия” и “скидки на товары”. И плохие парни уже знают об этой слабинке наших бюрократов. Хакеры специально изучают психотип, соцсети и странички в аккаунтах и знают, чем увлекается конкретный человек. Исходя из этого легко подбирается конкретная тематика для атаки и направляется письмо… — пояснил представитель КНБ.» источник с time.kz

Будьте бдительны, не допускайте элементарных ошибок и всегда анализируйте получаемую информацию.