Доброго времени суток!

Сегодня хотел бы поведать Вам, как халатность, нежелание регировать на найденные уязвимости или закрывать недочеты производителя могут сказаться на Вашей безопасности.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем читателей на совершение противозаконных действий.

Все мы прекрасно знаем о таком классе видео-фиксации, как IP-Камеры. Практически все, кто сталкивался с безопасностью данного типа устройств, могут понимать, что достаточно часто заводом производителя различных марок допускаются очень серьезные бреши безопасности. Честными и надежными производителями такие бреши закрываются путем выпуска патчей прошивок и ПО, но очень часто производитель снимает с производтсва устройство и прекращает выпуск «заплаток». В интернете мы всегда можем найти большое количество информации по поводу Ратинга и «взлома» ip-камер, чаще досточно зайти в картинки Google или Yandex.

Поговорим о достаточно солидном и очень крупном производителе средств видеофиксации — Hikvision.

Китайская компания Hikvision Digital Technology Co., Ltd.. Штаб-квартира компании расположена в Ханчжоу. Hikvision Digital Technology Co., Ltd. — один из крупнейших в мире поставщиков продуктов видеонаблюдения и готовых решений по видеонаблюдению. Будучи основанной в 2001 году, компания Hikvision сегодня обеспечивает работой более 13 000 сотрудников, включая научно-исследовательский штат в 4000 человек), который допустил неприятную возможность просмотра изображения без необходимости авторизации, а так же, ниже нас ждет еще один сюрприз.

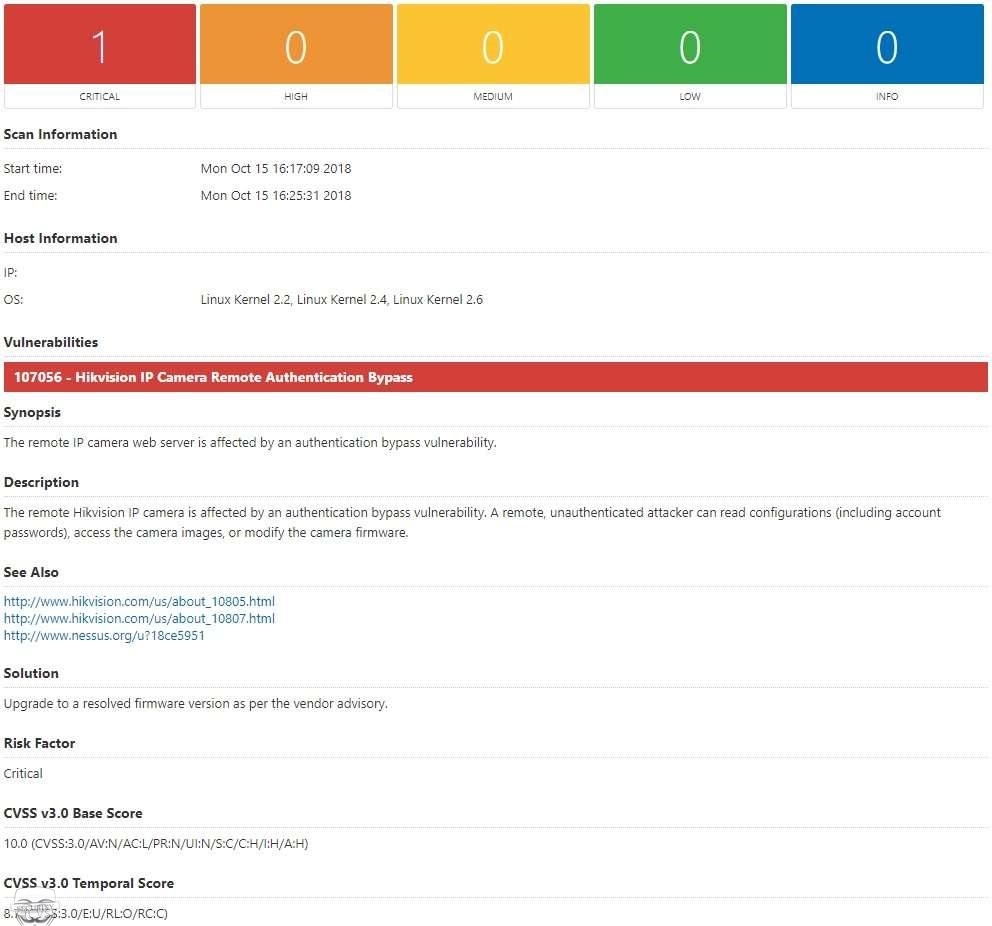

Итак, погнали! отсканировав сеть мы обнаруживаем такую неприятную штуку:

ссылки сайта производителя ведут вникуда (http://www.hikvision.com/us/about_10805.html http://www.hikvision.com/us/about_10807.html)

Ищем информацию в просторах интернета и только по ссылке — обнаруживаем, что 12 сентября 2017 года была обнаружена уязвимость позвоющая получать неконтроллируемый доступ к IP-камере без необходимости авторизации!

Проверим на себе представленные способы, а именно:

Retrieve a list of all users and their roles:

http://camera.ip/Security/users?auth=YWRtaW46MTEK

Obtain a camera snapshot without authentication:

http://camera.ip/onvif-http/snapshot?auth=YWRtaW46MTEK

And worst of all, one can download camera configuration:

http://camera.ip/System/configurationFile?auth=YWRtaW46MTEK

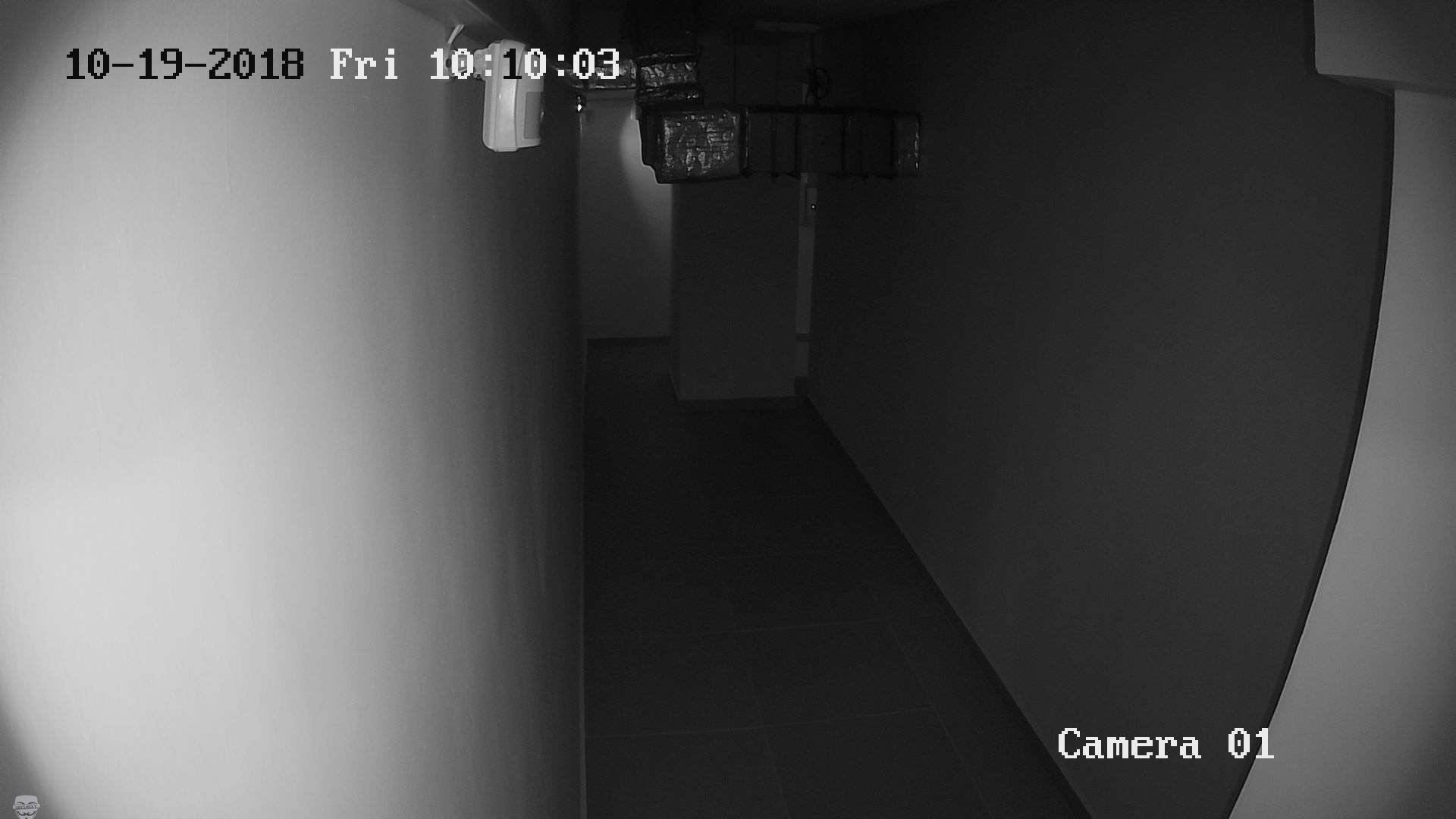

с ужасом обнаруживаем, что мы можем видеть хоть и статичное изображение, но на текущий момент времени и без авторизации. нажимая на F5 мы активируем встроенный режим инфрактасного модуля позволяющего видеть в темноте.

По фантазии можно написать парсер, который будет делать ежесекундный скриншот и собирать в папку, а затем из полученных данных можно слепить и видеофайл.

К счатью остальные функции позволяющие получить полный контроль над камерой в имеющейся версии прошивки не эксплуатировались, с облегчением выдыхаем — но это не на долго…

Поискав информацию по закрытию уязвимости на оф. сайте, мы находим прошивку *Baseline Firmware_IPC_ML_V5.4.5 170124(2X12FWD,2X22FWD,2X42FWD,2X52F) со следующим описанием:

WARNING: Please note that this firmware will not support HiDDNS. If you use the HiDDNS service, you must convert to our new Hik-Connect service before performing this firmware upgrade. Before proceeding, make a record of your devices’ IP addresses and ports information. Then register a new Hik-Connect account by using the Web portal at www.hik-connect.com or Hik-Connect mobile app, iVMS-4500 from the IOS App store/Google Play. For more details, please kindly go to http://www.hikvision.com/en/faq_81.html.

Main Updates:

1. Remove HiDDNS, IPServer;

2. Newly add Hik-Connect service, support Hik-Connect domain and alarm push service;

3. Hik-Connect is disabled as default

4. Verification code creation required when enable Hik-Connect service at the first time;

5. Other changes

Ставим прошивку, проверяем доступность http://camera.ip/onvif-http/snapshot?auth=YWRtaW46MTEK — радуемся.

Вот представьте себе ситуацию, когда Вы настроили IP-камеру и внезапно (как это обычно и бывает) забыли пароль, камера висит на стене или хардресет не предусмотрен заводом. Производитель подумал о Вас, и изобрел утилиту которая поможет Вам по сети сбросить пароль, но не подумал о корпоративном секторе, где можно применять подобные утилиты во вред.

Напоминаю, все материалы использованные в статье предназанчены только для ознакомления и не могут использоваться для причинения ущерба или других противозаконных действий.

Если Вы отвечаете за безопасность или работаете системным администратором, всегда будьте на волне последних новостей, предотвращайте запуск приложений которые могут нанести вред или получть неконтроллируемый доступ, а так же нельзя просто «ложить болт» на патчи безопасности.