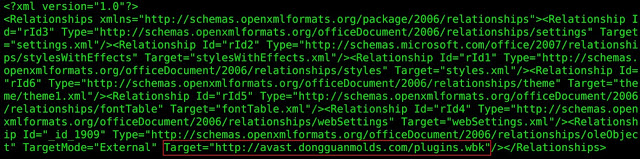

- Жертва открывает вложенный в фишинговое письмо поддельный документ в формате .docx со встроенным объектом OLE2Link. Для проникновения на компьютер используется эксплойт CVE-2017-0199;

- При успешном выполнении эксплойта на компьютер жертвы загружается rtf-файл с обфусцированным содержимым.

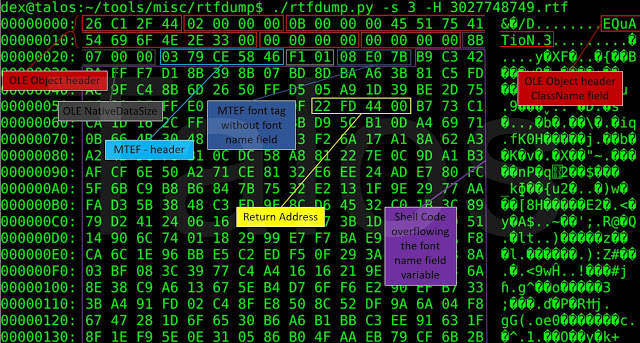

- Зловредный документ RTF эксплуатирует уязвимость в редакторе формул CVE-2017-11882.

- При успешном выполнении эксплойта Equation Editor загружает со стороннего сервера целевой PE-файл и создает процесс scvhost.exe, который легко спутать с легитимным svchost. exe.

- scvhost.exe запускает еще один свой экземпляр, так как вредоносный код загружается в память с использованием техники process hollowing.

Доставляемый через эксплойт Agent Tesla умеет

- воровать пароли из Chrome, Firefox, Internet Explorer, Yandex, Outlook, Thunderbird и Apple keychain.

- регистрировать нажатия клавиш,

- извлекать содержимое буфера обмена,

- делать снимки экрана,

- включать веб-камеру

- загружать дополнительные вредоносные файлы.

Cобранную информацию зловред может передавать через SMTP, FTP, HTTP, но использует только HTTP POST, шифруя данные по 3DES.