Ну что же, как предсказуемо выходят новости и каждый раз высокой или предельной критичности и снова Cisco.

Обход механизмов аутентификации Cisco Rest API

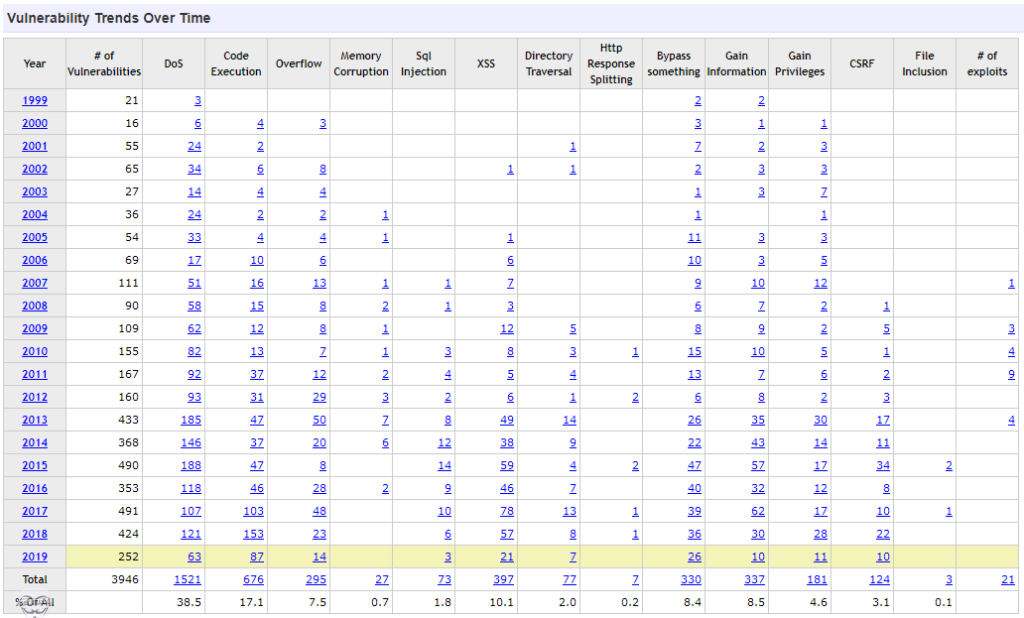

Cisco REST API Container for IOS XE Software Authentication Bypass Vulnerability

Critical

Advisory ID: cisco-sa-20190828-iosxe-rest-auth-bypass

First Published: 2019 August 28 16:00 GMT

Version 1.0: Final

Workarounds: No workarounds available

Cisco Bug IDs: CSCvn93524 CSCvo47376

CVSS Score: Base 10.0

Base 10.0 CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H/E:X/RL:X/RC:X

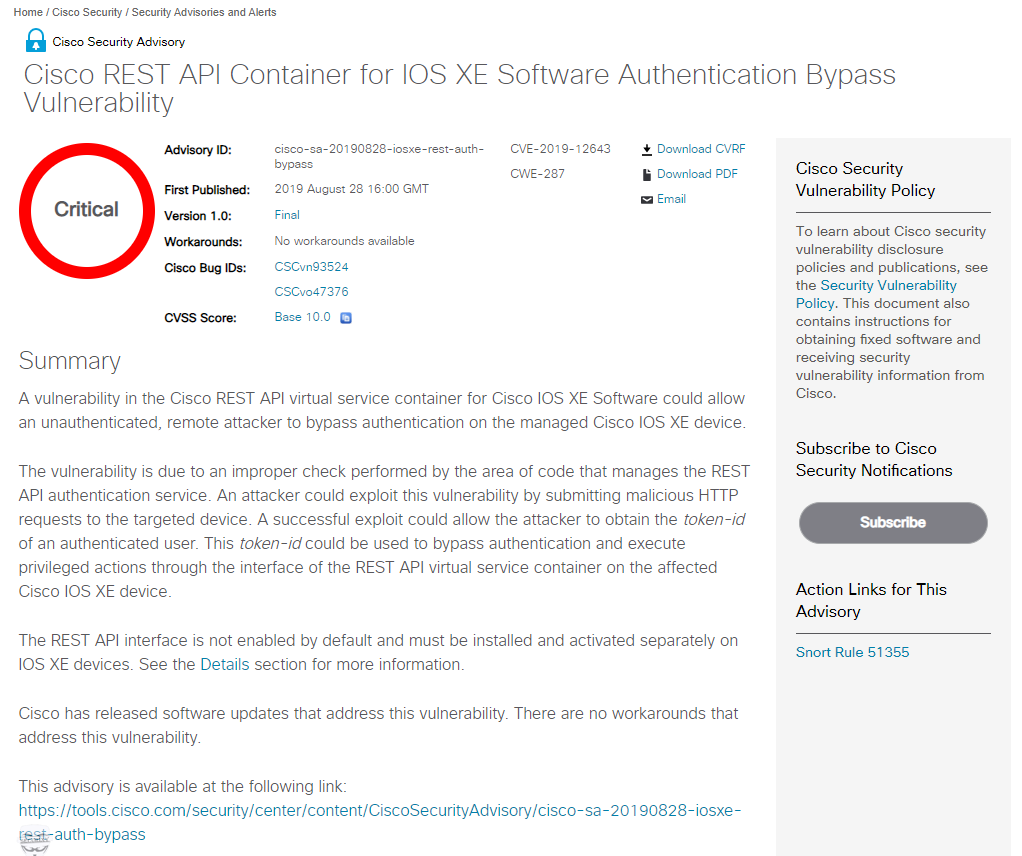

Мы все понимаем линейка продуктов слишком широка, но чтобы настолько. Посмотрите сколько уязвимостей обнаружено только за прошедший месяц и это только первая страничка.

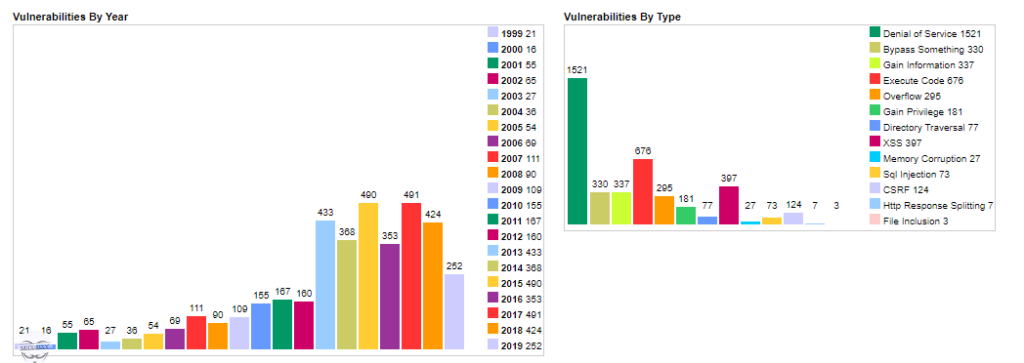

Ну да ладно нам, судя по общей статистике CVEDetails Циска идет на поправку:

Ну и конечно же без написания мануалов по расследованию инцидентов не обошлось.

Опубликованы руководства по расследованию инцидентов с оборудованием Cisco

Cisco опубликовала руководства для своих четырех основных платформ – ASA, IOS, IOS XE и FTD.

На прошлой неделе компания Cisco выпустила четыре руководства для исследователей безопасности, призванные помочь в расследовании инцидентов, связанных с оборудованием Cisco. В руководствах прописаны пошаговые инструкции по извлечению информации, необходимой для криминалистической экспертизы, без нарушения целостности данных.

Каждое руководство предназначено для одной из четырех основных платформ Cisco:

Cisco ASA (Adaptive Security Appliance) – ПО для устройств безопасности, включающее в себя межсетевой экран, антивирус, решение для предотвращения вторжения и VPN;

Cisco IOS (Internetwork Operating System) – проприетарная ОС, на базе которой работает большинство коммутаторов и маршрутизаторов Cisco;

Cisco IOS XE – операционная система на базе ядра Linux для коммутаторов и маршрутизаторов Cisco;

Cisco FTD (Firepower Threat Defense) – ПО, включающее в себя Cisco ASA и технологию Firepower. Развертывается на аппаратном межсетевом экране Cisco.

Все руководства содержат примерно одну и ту же информацию: процедуры сбора данных о конфигурации платформы и времени выполнения, проверку хешей образов системы на несоответствие, проверку характеристик подписи системы FTD и запущенных образов, получение и проверку текстового сегмента памяти, создание и получение информации о сбоях и файлов ядра, а также проверку настроек ROM Monitor для удаленной загрузки образа системы.

Единственной крупной платформой от Cisco, для которой компания не выпустила руководство по реагированию на инциденты безопасности, является ПО для маршрутизаторов операторского класса Cisco IOS XR. Руководства для остальных основных платформ опубликованы на портале Tactical Resources .

источник: https://www.securitylab.ru