Эксперты китайской компании Qihoo 360 в пятницу опубликовала доклад о масштабной хакерской операции в Казахстане, как сообщает портал ZDNet

Грубый перевод первоисточника:

В число целей входили частные лица и организации, охватывающие все слои общества, такие как правительственные учреждения, военнослужащие, иностранные дипломаты, исследователи, журналисты, частные компании, сектор образования, религиозные деятели, правительственные диссиденты и иностранные дипломаты.

Кампания, по словам Qihoo 360, была широкой и, похоже, проводилась субъектом угрозы со значительными ресурсами и имели возможность разрабатывать свои частные хакерские инструменты, покупать дорогостоящие шпионские программы для наблюдения и даже инвестировать в оборудование для перехвата радиосвязи.

Признаки указывают на то, что некоторые атаки основывались на отправке тщательно обработанных электронных писем с вредоносными вложениями (spear-phishing), в то время как другие полагались на получение физического доступа к устройствам, предполагая использование наземных оперативников, развернутых в Казахстане.

Данной атаке и группировке присвоили кодовое имя «GOLDEN FALCON» или ЗОЛОТОЙ СОКОЛ (или APT-C-34) в оригинале Golden Eagle — это чистый перевод как БЕРКУТ, все несовпадения перевода и другую чушь по тексту — предъявляем к онлайн переводчикам гугла и яндекса.

Китайский поставщик безопасности утверждал, что группа была новой, но когда ZDNet обратился к Касперскому, нам сказали, что Golden Falcon, похоже, является еще одним именем для ранее нашумевшей кибершпионской группировки DustSquad, которая была очень активен в 2017 году.

Как и атаки, задокументированные Qihoo на этой неделе, атаки 2018 года также были сосредоточены на Казахстане, но использовали другой штамм вредоносных программ.

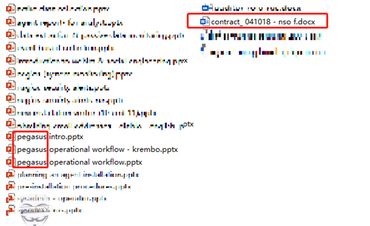

Новый отчет Qihoo в основном основан на данных, полученных китайской компанией после того, как она получила доступ к одному из серверов управления и контроля Golden Falcon (C&C), откуда они получили оперативные данные о деятельности группы. Здесь китайская фирма заявила, что нашла данные, полученные от зараженных жертв. Собранные данные касались в первую очередь офисных документов, взятых с взломанных компьютеров. Данные были зашифрованы, но исследователи заявили, что им удалось расшифровать их. Внутри они также нашли доказательства того, что Золотой Сокол также шпионил за иностранными гражданами в стране-с Qihoo называя китайских иностранных студентов и китайских дипломатов в качестве целей.

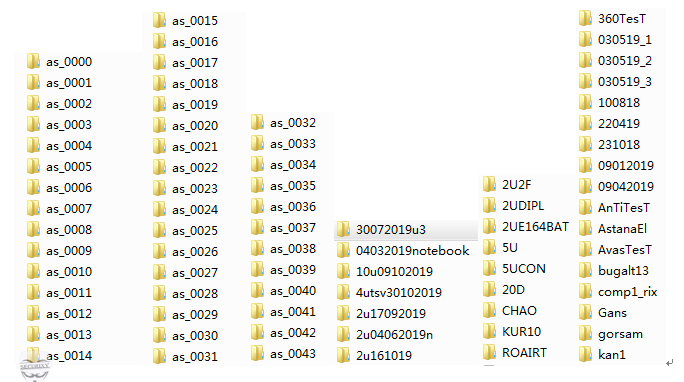

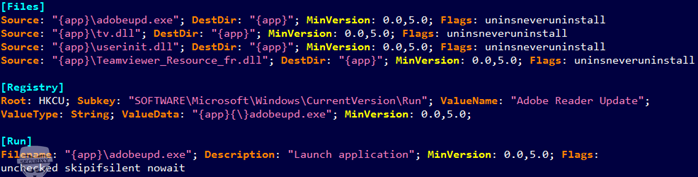

Программа-бэкдор организации шифрует собранную информацию о жертве и загружает ее на сервер C&C. Информация о каждой жертве на сервере идентифицируется папкой. Как показано ниже:

ДОРОГИЕ ХАКЕРСКИЕ ИНСТРУМЕНТЫ

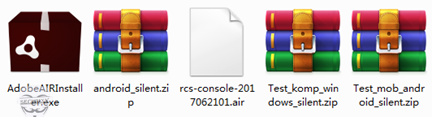

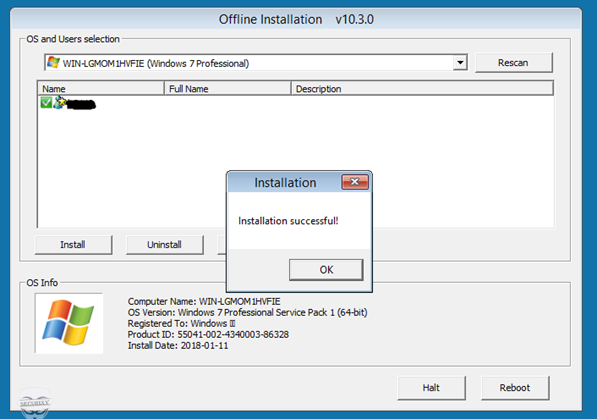

Файлы на сервере C&C показали, какие типы хакерских инструментов использовала эта группа. Выделялись два инструмента. Первой была версия RCS (Remote Control System), комплекта видеонаблюдения, продаваемого итальянским производителем HackingTeam. Вторым был троянский бэкдор под названием Harpoon (Гарпун на русском языке), который, по-видимому, был разработан самой группой.

Что касается его использования RCS, то выделялось то, что Golden Falcon использовал новую версию RCS. Номер версии RCS важен, потому что в 2015 году хакер взломал, а затем слил все внутренние файлы HackingTeam, включая исходный код для RCS.

В то время номер версии RCS был 9.6. Согласно Qihoo, номер версии для экземпляров RCS, которые они нашли во владении Golden Falcon, был 10.3, более новой версией, что означает, что группа, скорее всего, купила более новую версию у своего дистрибьютора.

Но у Золотого Сокола был и другой мощный инструмент. Qihoo говорит, что группа использовала уникальный бэкдор, который не был замечен за пределами операций группы и, скорее всего, был их собственным созданием.

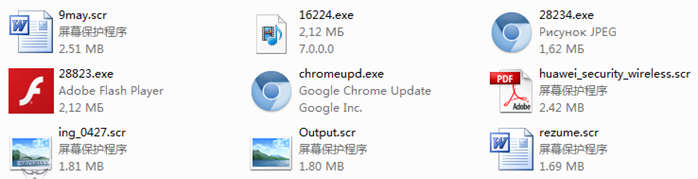

Организация подготовила большое количество замаскированных документов и графических файлов в качестве приманки для атаки гарпуном

Китайский поставщик сказал, что он получил копию руководства по этому инструменту. Неясно, нашли ли они руководство на сервере C&C группы, или если они получили его из другого источника. Руководство, однако, показывает хорошо разработанный инструмент с большим набором функций, наравне со многими из сегодняшних лучших существующих троянов-бэкдоров.

Так, функционал программного комплекса СТС «Гарпун» позволяет осуществлять следующие действия:

- перехват вводимых объектом с клавиатуры символов и знаков; перехват текста из буфера обмена;

- снятие содержимого активных окон на рабочем столе с заданным интервалом;

- получение списка содержимого заданного каталога на жестком диске;

- перехватов логинов, контактов, сообщений в Skype, запись разговоров в Skype и Hangouts;

- запись звука с микрофона;

- копирование заданных файлов с компьютера; автоматическое копирование файлов и документов со сменных носителей;

- упаковка всей перехваченной и скопированной информации в нечитаемые dat-файлы с сохранением в заданный каталог на компьютере;

- отправка перехваченных данных на заданный FTP-ресурс;

- запуск программы или команды операционной системы;

- скачивание файлов с заданного FTP-ресурса и установка в заданный каталог;

- удаленная перенастройка и обновление «Гарпуна»;

- самоуничтожение комплекса по команде;

МОБИЛЬНЫЕ ВРЕДОНОСНЫЕ ПРОГРАММЫ

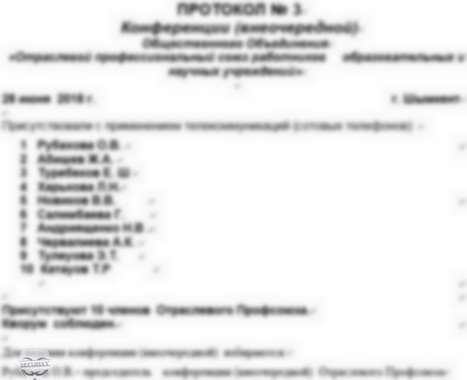

Но исследователи Qihoo также нашли дополнительные файлы, такие как контракты, предположительно подписанные группой.

Важно отметить, что группы кибершпионажа не оставляют контракты на серверах C&C. Неясно, были ли эти контракты найдены на сервере C&C Golden Falcon или были получены из других источников, Qihoo ничего не сказал.

Один из этих контрактов, как представляется, касается закупки мобильного инструментария наблюдения, известного как Pegasus. Это мощный мобильный хакерский инструмент, с версиями Android и iOS, продаваемый NSO Group.

Контракт предполагает, что Golden Eagle, по крайней мере, проявил интерес к приобретению инструментов наблюдения NSO для Android и iOS. Неясно, был ли контракт когда-либо завершен с продажей, поскольку Qihoo не нашел никаких доказательств Pegasus NSO за пределами контракта. В любом случае, у Беркута были возможности мобильного взлома. Эта возможность была предоставлена с помощью Android вредоносных программ, поставляемых HackingTeam. Qihoo сказал, что вредоносная программа, которую они проанализировали, включала 17 модулей с функциями, начиная от прослушивания аудио до отслеживания истории браузера и от кражи журналов чата IM до отслеживания географического местоположения жертвы.

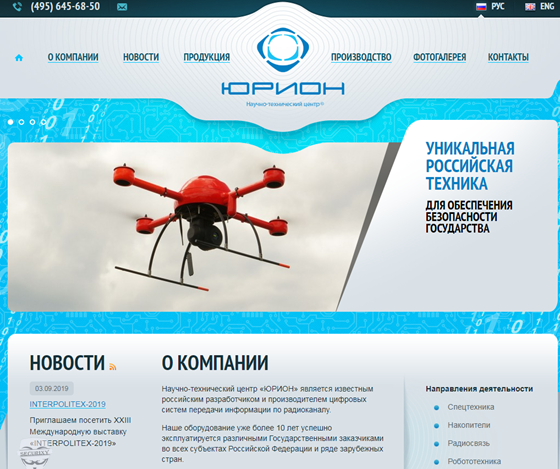

АППАРАТУРА РАДИОПЕРЕХВАТА

Второй пакет контрактов показал, что «Золотой Сокол» также приобрел оборудование у «Юриона», Московского оборонного подрядчика, специализирующегося на радиоконтроле, подслушивании и другом оборудовании связи.

Опять же, Qihoo только поделился подробностями о существовании контракта, но не мог сказать, было ли оборудование куплено или использовалось-поскольку такие возможности выходят за рамки инструментов, имеющихся в распоряжении обычной компании программного обеспечения безопасности.

Китайская фирма по кибербезопасности также заявила, что она выследила нескольких членов Golden Falcon через детали, оставленные в юридических цифровых подписях, предположительно найденных внутри обнаруженных ими контрактов.

Исследователи сказали, что они отслеживали четырех членов Золотого Сокола и одну организацию. Используя данные, которые были оставлены без цензуры на скриншоте, опубликованном Qihoo, мы смогли отследить одного из членов группы до профиля LinkedIn, принадлежащего программисту из Московской области, который китайская фирма описала как «технический инженер» для Golden Falcon.

Part of the malicious program of the Golden Eagle (APT-C-34) endorsed the legal digital signature, and the signature we captured was as follows:

| Name | mailbox | Certificate MD5 | Is it valid now? |

|---|---|---|---|

| Ev n Bi* kyy | Ev**n.bi***[email protected] | Bca 12d6 ** 45d7bac4* | no |

| I r K an | **an_i**[email protected] | 5ab 70b9 ** 4627f11d* | no |

| Yu in O g Vlad**ich | O**[email protected] | 6fc0 776e ** ce7463* | Yes |

| I r K an | X**n_i**[email protected] | Ce5b 576 ** d65290* | no |

| A***a Ltd | A95a f43 ** c6bbce* | no |

Ни Qihoo, ни Kaspersky в своем отчете за 2018 год не делают никаких официальных атрибуций для этой группы. Единственная деталь, которую разделяли эти двое, заключалась в том, что это был русскоязычный APT (advanced persistent threat-технический термин, используемый для описания передовых хакерских подразделений, поддерживаемых национальным государством).

Во время исследования для этой статьи ZDNet попросил несколько аналитиков высказать свое мнение. Наиболее распространенные теории, которые мы слышали, состояли в том, что это «похоже» на (1) российскую разведку, (2) казахское разведывательное агентство, шпионящее за своими гражданами, (3) российскую наемную группу, занимающуюся шпионажем по требованию для казахского правительства, причем последние два ответа являются наиболее распространенными.

Однако следует отметить, что эти аргументы субъективны и не основаны на каких-либо фактических существенных доказательствах.

Использование программного обеспечения для наблюдения HackingTeam и запрос на покупку мобильных хакерских возможностей NSO Group действительно показывают, что это может быть действительно уполномоченное правоохранительное учреждение. Однако Qihoo также указала, что некоторые из целей / жертв этой хакерской кампании были также китайскими правительственными чиновниками на северо-западе Китая-это означает, что если это было казахстанское правоохранительное учреждение, то они серьезно перешли свою юрисдикцию.

Отчет Qihoo Golden Falcon доступен здесь, на китайском языке, и здесь, переведенный с помощью Google Translate. Отчет содержит дополнительную техническую информацию о вредоносных программах, используемых в этих атаках, информацию, которую мы не включили в наш охват, потому что она была слишком технической.

Само ПО несет в себе модификации средств удаленного подключения TeamViewer Hijacker (Hxxp:// .ru/ /get .php? =1&n=31337&u=7&id=xx&pwd=xx&m=d4628443) и RMS Hijacker

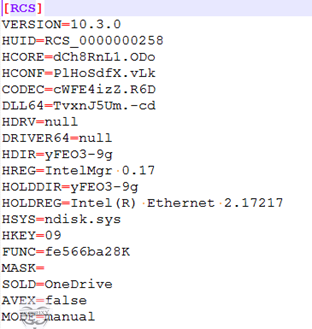

Информация, собранная бэкдором, шифруется и загружается на назначенный FTP-сервер. Соответствующая информация о сборе находится в зашифрованном файле конфигурации. Расшифрованный формат содержимого выглядит следующим образом:

| — | — |

|---|---|

| BackupEnable=Yes | BInterval=10 |

| Source=Folder | URL=ftp://176.*.*.*/ |

| User= | RunProc=javaws.exe |

| BPassword= | ScreenShotsEnable=Yes |

| Mode=2 | SInterval=60 |

| SCInterval=5 | Width=800 |

| Micro=Off | Height=600 |

| Quality=1 | KeyLogsEnable=Yes |

| RunProc=jucheck.exe | ClipBoardLogsEnable=Yes |

| RDGSize=1048576 | UpgradeURL=ftp://176.*.*.*/ |

| RDGDays=180 | SPassword= |

| RDGExts=.xls .xlsx .doc .docx .jpg .bmp .pdf .ppt .pptx Log | FilesNumber=999 |

| LogFileSize=2 |

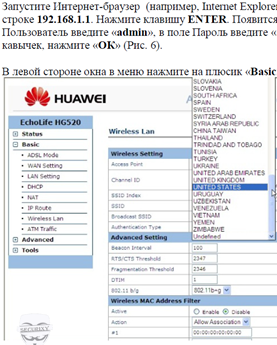

У трояна есть модуль удаленной установки

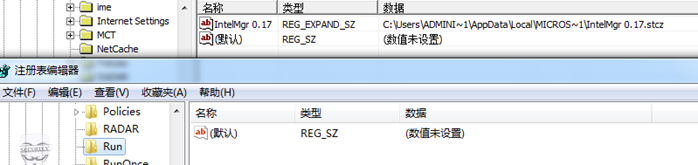

Троянец добавляет загрузочную запись в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run и запускает InterMgr 0.17.файл stcz в папке %userprofile%\appdata\local\microsoft\. После запуска троянец будет вводить потоки в другие процессы для достижения цели анализа конфронтации. На следующем рисунке показано сравнение между элементами запуска с помощью инструмента анализа и Regedit.

В итоге, что нам известно и что нужно проверить у Вас в офисе и на ПК — это наличие файлов и папок:

InterMgr 0.17.stcz ,

%userprofile%\AppData\Local\Microsoft\yFEO3-9g\dCh8RnL1.ODo

%systemroot%\system32\rundll32.exe» %windir%..\Users\ADMINI~1\AppData\Local\MICROS~1\yFEO39g\dCh8RnL1.ODo»,fe566ba28K

HKEY_CLASSES_ROOT.sctz points to stcz_auto_file