В данной статье мы опишем, как Вы можете самостоятельно выявить целевую работу полученного вредоноса на примере свежего, еще не засветившегося трояна полученного по средствам электронной почты, который пропустила целая череда почтовых шлюзов.

Данное вложение предоставил нам наш хороший товарищ Маргулан, с целью определения назначения данного трояна. Хочу заметить, что это первое за текущий год нашего наблюдения письмо нацеленное непосредственно на Казахстан. И в добавок хочу заметить, если Вы не знаете какой риск в себе несет та или иная угроза, не открывайте вложения с почты если у Вас отсутствует антивирусное приложение, если Вы не ждали этого письма или не знаете отправителя, не переходите по ссылкам, пользуйтесь бесплатными сервисами для выявления вирусных сигнатур в файлах.

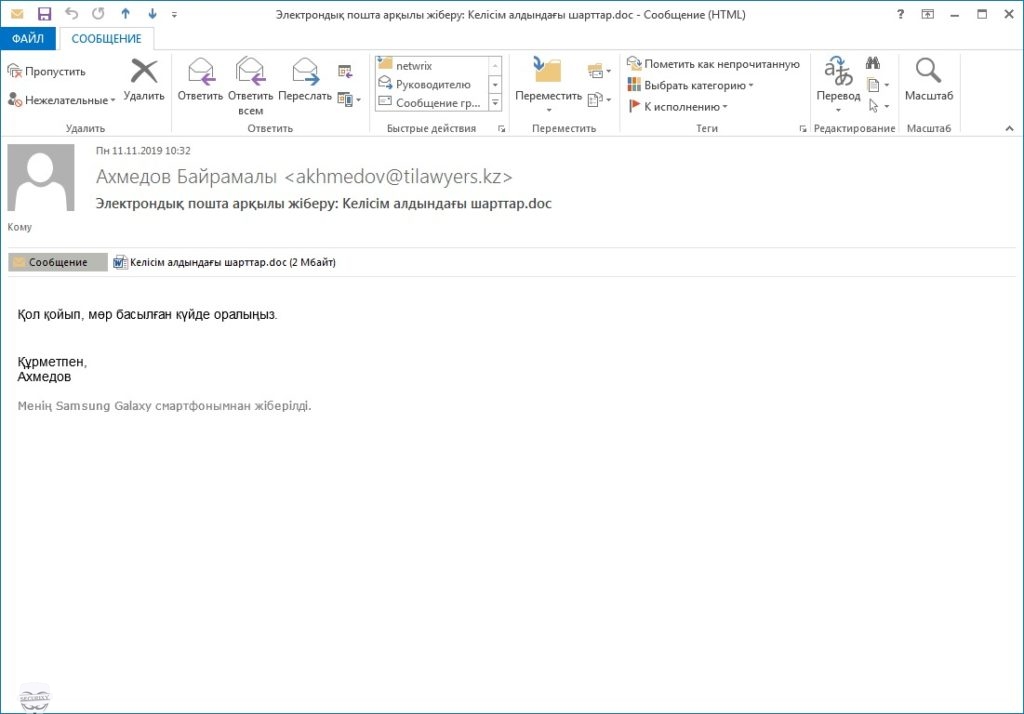

Итак, письмо с вложением прошло 3 почтовых шлюза с антивирусами разных вендоров, проверками на спам, блэклисты и другие проверки, злоумышленники использовали реальный адрес, но рассылку проводили с немецких и греческих серверов,

от:

со стандартным для фишинга содержанием:

Қол қойып, мөр басылған күйде оралыңыз

что в переводе звучит как — подпишите и верните назад

Ничего примечательного, стандартная процедура, которую ряд бухгалтеров или менеджеров различных компаний совершают ежедневно.

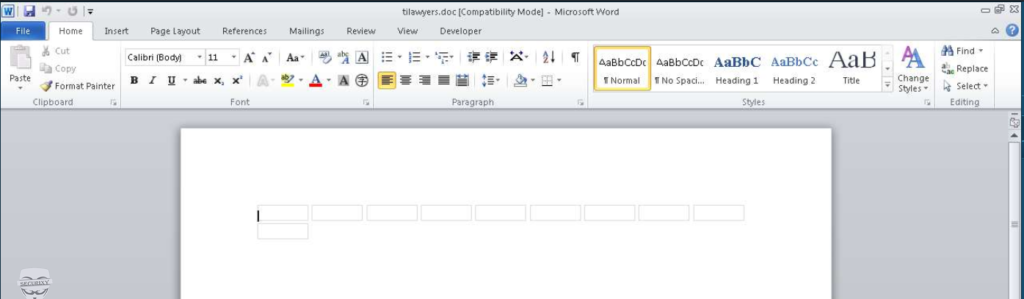

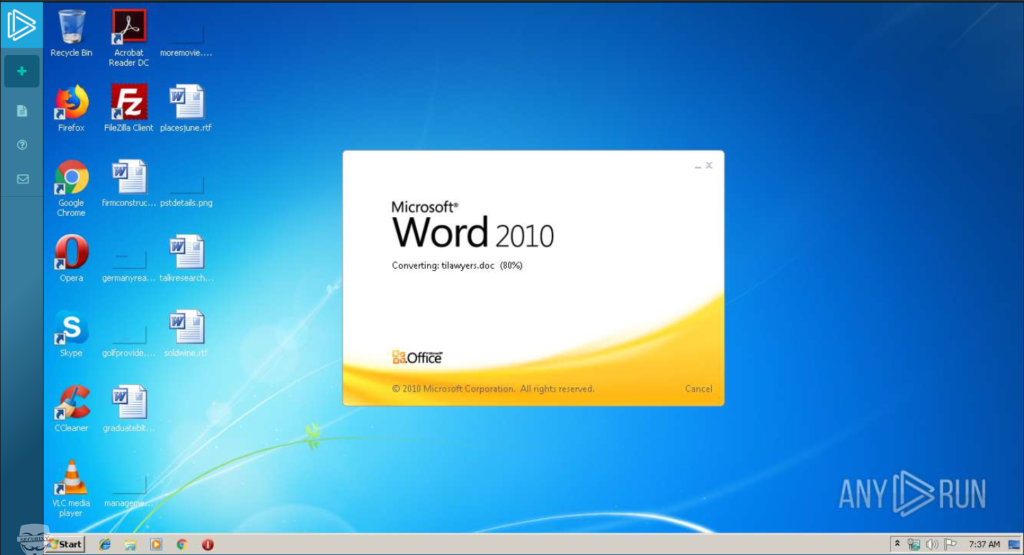

Во вложении документ MSWord с расширением .doc (указанный ниже скриншот сделан из песочницы any.run)

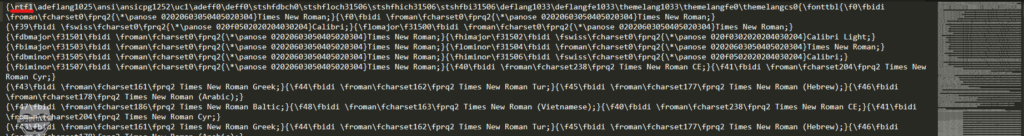

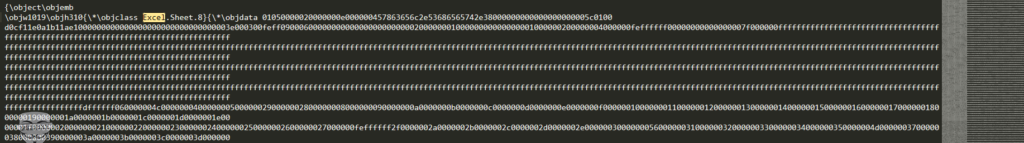

Состав документа это rtf с 10-ю вставленными элементами из табличного документа excel

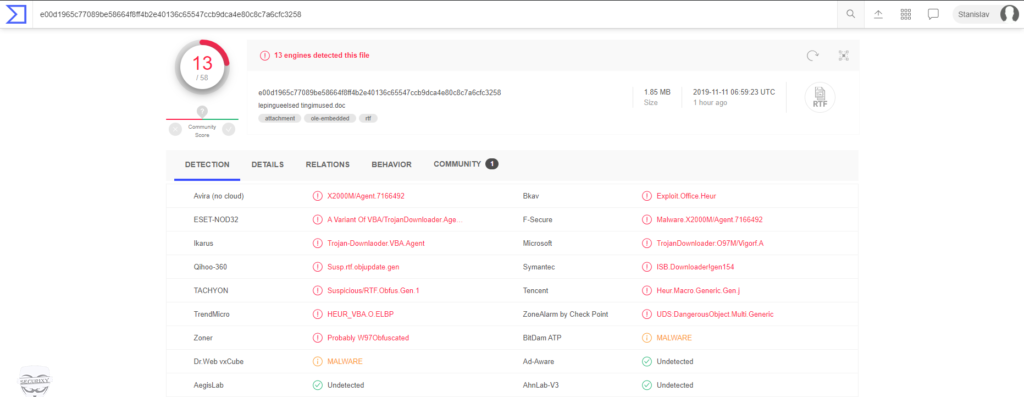

В целом ничего примечательного, но мы попробуем проверить документ в сервисе VirusTotal

На момент публикации количество антивирусов обнаруживающих в составе документа Trojan Downloader (Опасный вирус загрузчик скачивающий и передающий на командный сервер данные), составляло 13 / 58 . При раннем исследовании показатель был 6 / 58 что говорит в пользу того, что данный сервис активно используют антивирусные вендоры как кландайк чего-то нового и необычного.

Мы понимает, что файл открывать сразу будет неразумно и воспользуемся бесплатным сервисом песочницы https://any.run

Пользоваться им достаточно просто, производите регистрацию и просто подгружаете файлы для анализа предварительно выбрав битность виртуальной операционной системы..

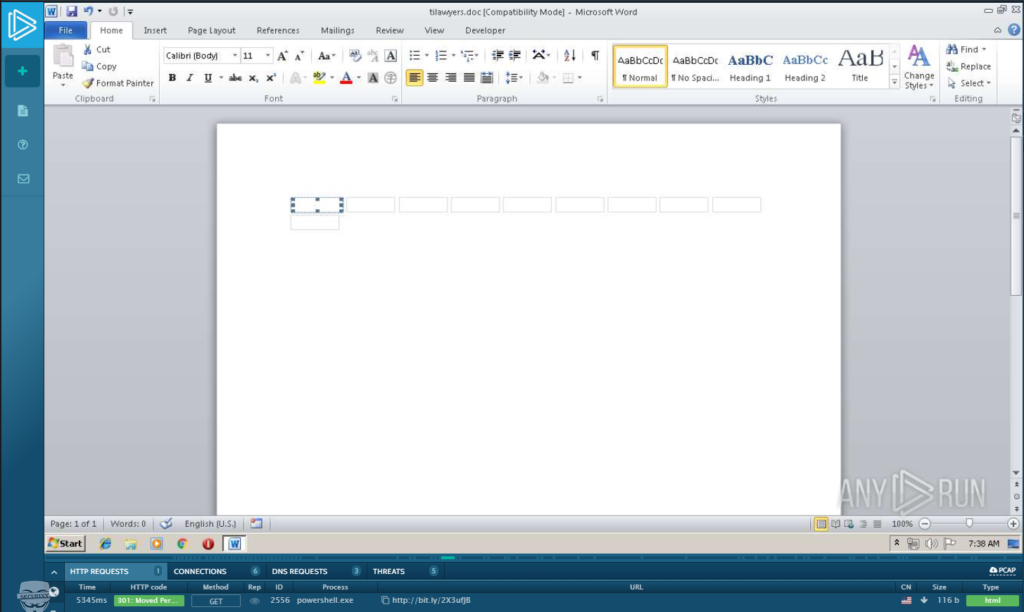

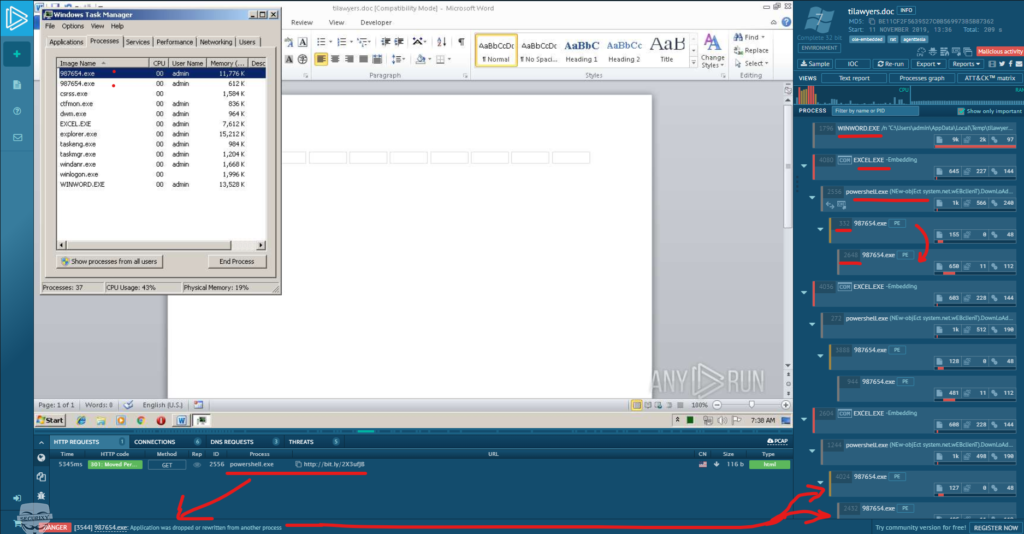

Видим ту самую таблицу с 10-ю ячейками и задачу powershell.exe на загрузку и короткую ссылку на источник загрузки

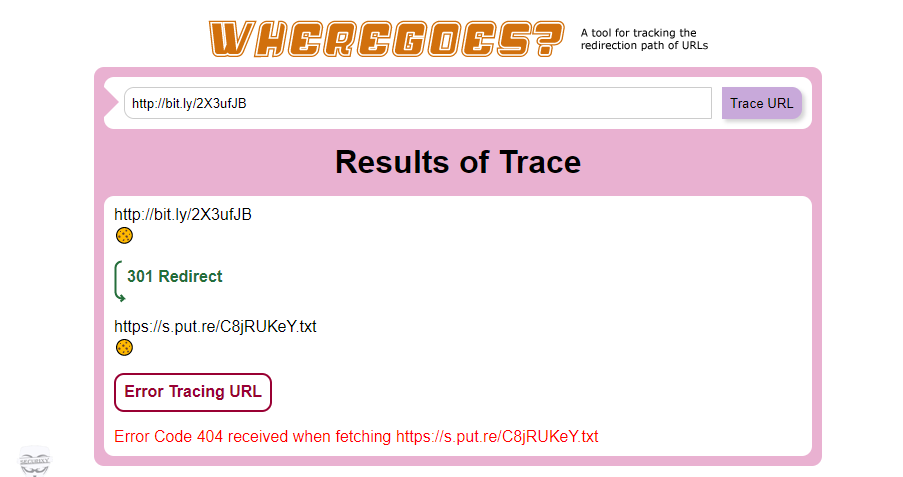

ссылка ведет на сервис коротких ссылок http://bit.ly , воспользуемся еще одним бесплатным сервисом проверки перехода ссылки https://wheregoes.com и увидим источник

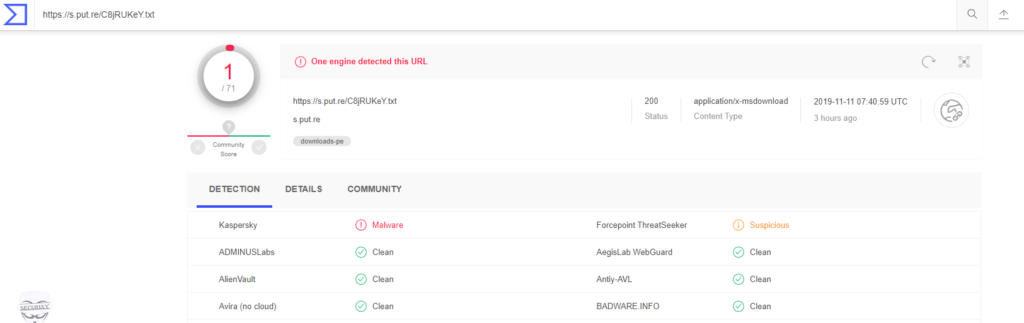

Только один антивирус обнаружил заразу в данной нагрузке

Дальше анализируем что именно было загружено, появился ли процесс и что происходило:

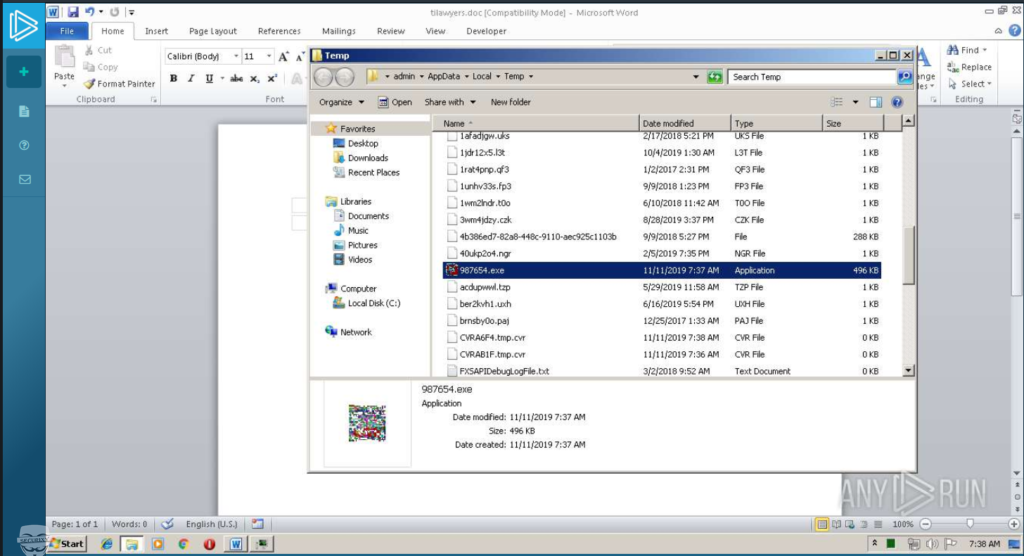

Как мы видим при запуске excel был загружена в %appdata%/temp нагрузка с ссылки hxxps://s.put.re/C8jRUKeY.txt , создан процесс 987654.exe который себя дублировал под другим PID

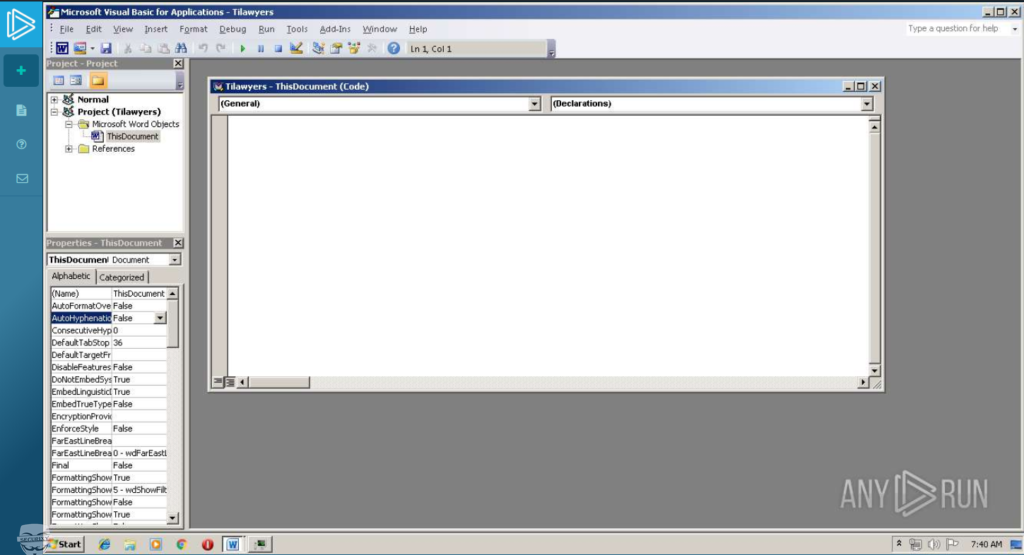

Макроса в документе не обнаружили, так же дальнейших действий сервис не совершал:

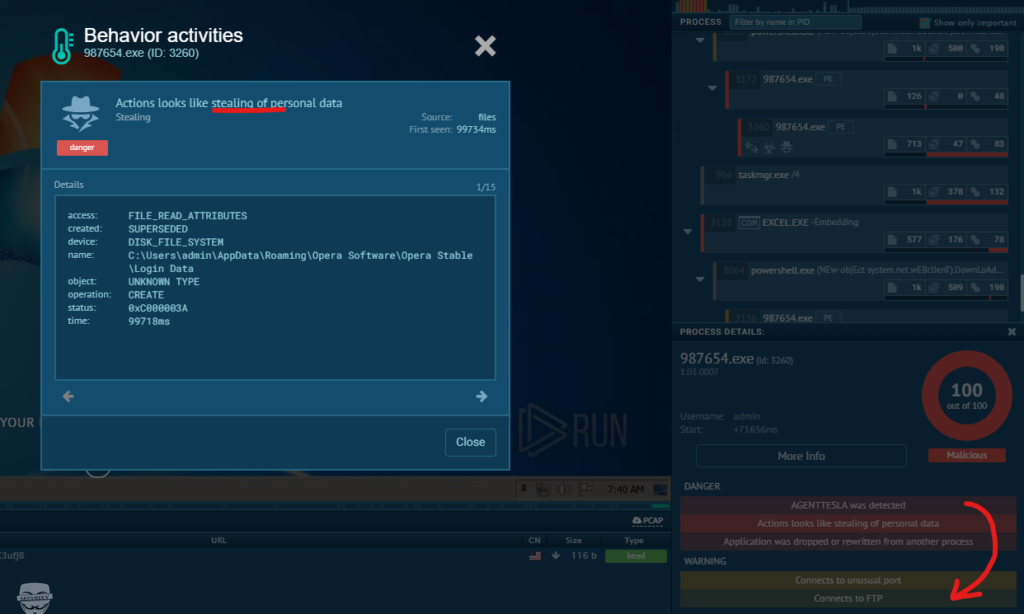

Как оказалось, на второй минуте используя стандартную технику обхода песочницы, сервис подал признаки жизни и произвел так называемый stealing personal data — т.е. воровство логинов и паролей, в данном случае браузеров

с дальнейшей загрузкой на командный сервер

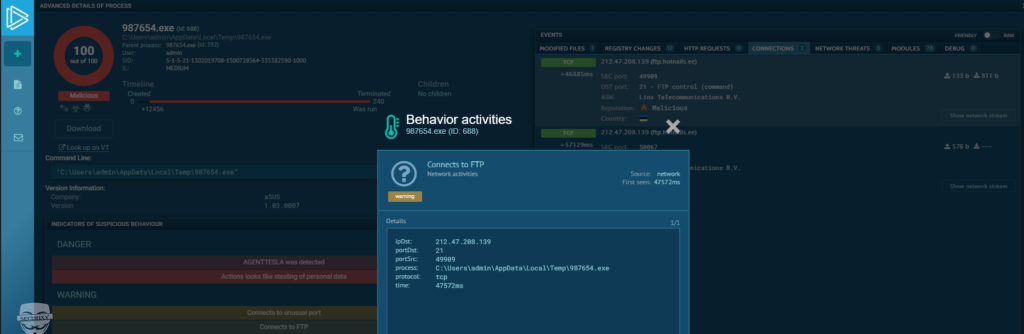

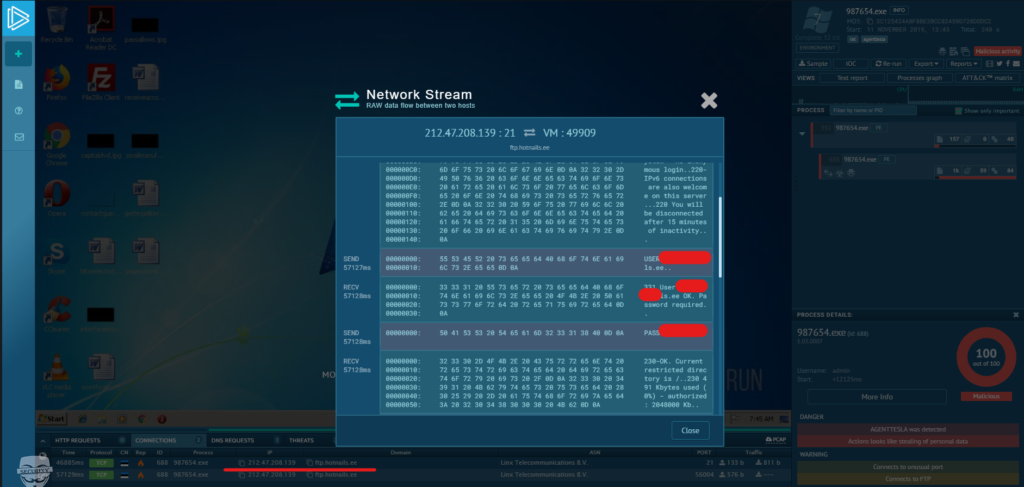

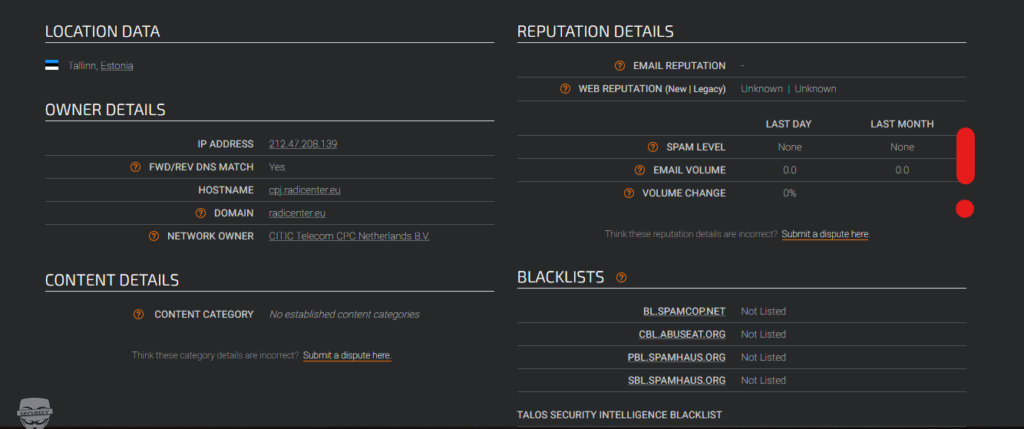

Выгрузка персональных данных была осуществлена на Эстонский сервер c IP-адресом 212.47.208.139 по средствам FTP и злоумышленник писавший данный стилер даже не побеспокоился насчет абфускации кода и мы без труда получили логин и пароль к серверу где могли лежать персональные данные жертв данной заразы, но это уже не наша история и мы не нарушаем законов…

Подводя итог, хотим пожелать нашим читателям быть внимательнее, проводить обучение на рабочих местах пользователей, знакомых, близких и родственников, чтобы они не попадались на подобные уловки, ну и пользоваться почтовыми шлюзами и только легальным и современным и актуальным антивирусным ПО.

Итак, необходимо заблокировать:

адресат: from: [email protected] , reply-to: [email protected]

Сервера рассылки: rlinux1.grserver.gr[5.9.177.115] relay1.grserver.gr[185.4.132.176] relay2.grserver.gr [185.4.132.177]

IP-адрес командного сервера: 212.47.208.139

Проверить геопозиционирование IP-адресов можно в сотне веб-сервисов, к примеру https://geoiptool.com/ru/?ip=185.4.132.176